- Column

- 問われるサイバーレジリエンス

病院に逸失利益が数十億円規模の影響与えたランサムウェア攻撃の実際と対応策

「重要インフラ&産業サイバーセキュリティコンファレンス」より、大阪急性期・総合医療センター 診療情報管理室 主査の森藤 祐史 氏

大阪府立病院機構 大阪急性期・総合医療センターは2022年10月、サイバー攻撃を受け、サプライチェーン(給食事業者)経由で第三者の侵入を許してしまった。同センター医療情報部 診療情報管理室 主査 の森藤 祐史 氏が「重要インフラ&産業サイバーセキュリティコンファレンス(主催:インプレス、重要インフラサイバーセキュリティコンファレンス実行委員会」の「Meetup Day」(2024年2月27日)に登壇し、同センターが被害を受けたサイバー攻撃の実際について解説した。

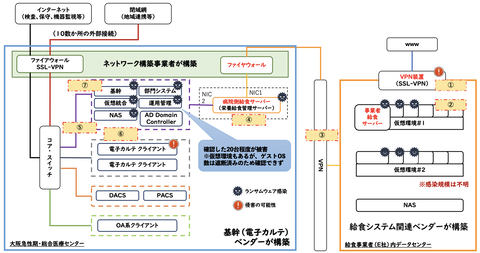

「2022年10月31日の午前4時、給食事業者のシステムが第三者による侵入を受け大阪急性期・総合医療センターが攻撃された。これは、2021年に脆弱性が公表されていたVPN(仮想私設網)機器の脆弱性を突いたものだった」−−。同センター 医療情報部 診療情報管理室で主査を務める森藤 祐史 氏は、こう打ち明ける(写真1)。

院内端末の半数以上がランサムウェアに感染

大阪急性期・総合医療センターは、900近い病床を備える地域の中核病院だ。同病院に給食を提供する事業者と病院はデスクトップ画面を遠隔操作するためのRDP(Remote Desktop Protocol)で接続されていた。それを伝って攻撃者は、「病院内のHIS(Hospital Information System:医療情報システム)にも侵入。認証情報を搾取しながら院内に設置している業務サーバーにログインし、感染を広めていった」(森藤氏)。当日の状況をタイムラインにまとめると表1のようになる。

| 時間 | 事象 |

|---|---|

| 5時43分 | サーバーでエラーが発生(ワーキングサーバーが異常シャットダウン) |

| 6時03分 | 病棟師長が事務当直に「電子カルテが使えない」と連絡 |

| 7時00分 | 総務リーダーに連絡 |

| 7時45分 | サーバーのコンソールでランサムノート(身代金要求文書)を確認 |

| 8時15分 | 給食事業者から連絡 |

| 8時30分 | SE到着し、LANの抜線などの対応を開始 |

| 8時50分 | 自然災害用BCP(事業継続計画)による災害モードに切替え |

| 9時50分 | 関係各所(法人本部、大阪府、府警など)へ連絡 |

始業時間帯であり、出勤してきたスタッフが次々と端末を起動したことで感染は拡大した。最終的に院内にある約2300台のサーバー/端末のうち約1300台が感染。その後、20台程度のサーバーでランサムウェア「Phobos」の亜種による感染を確認した(図1)。電子カルテが使用できなくなったため、院内業務は紙の診療録で代行することになった。そのため診療情報の共有や保管、管理などで現場は混乱した。

電子カルテシステムのベンダーからデータの感染状況について第一報が入ったのは11時30分になってから。サーバー室の1次バックアップ、別室にある物理サーバーの2次バックアップが感染。3次のLTO(Linear Tape-Open:データ保存磁気テープ)バックアップでも、システム接続していた第1世代が感染した。LTOの第2世代と第3世代のバックアップの確認が必要だったが、「そのために使える未感染のサーバーがなく、確認したくてもできないという状況だった」と森藤氏は振り返る。