- Column

- 問われるサイバーレジリエンス

欧米の新潮流は「CCE」、事業被害と攻撃者視点からの対策で重要インフラを守る

「重要インフラ&産業サイバーセキュリティコンファレンス」より、米アイダホ国立研究所 シニア・グリッド・ストラテジストのアンドリュー ボフマン 氏

攻撃者の視点から4段階のアプローチで対策を打つ

ボフマン氏は「あらゆる重要インフラのシステムは、サイバーの脅威に対し脆弱で、改変・破壊の危機にさらされている」と警鐘を鳴らす。そうした産業用システムや国家の安全を守るためにアイダホ国立研究が開発したのがCCEである。サイバーセキュリティのための「工学的思考によるプロセス」(同)だ。CCEはCFAの構成要素でもある。

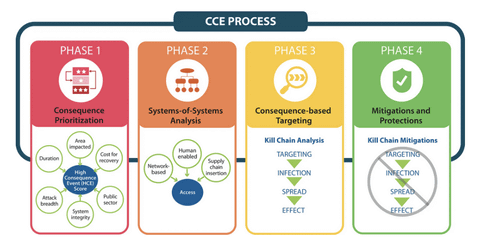

堅牢なシステムの実装に向けCCEは、攻撃者視点から考える4段階のアプローチを採用する(図2)。

第1フェーズ=事業被害の優先順位付 :高被害事象を特定する。例えば製造工場に対するサイバー攻撃で製品の完全性が損なわれるなど、組織の存続に関わる事象につながるケースである。

第2フェーズ=システムオブシステムズ分析 :CCEの実行者が集まり、重要な情報を分析し、攻撃者にとってどのような情報が必要かを把握する。どこに侵入し、どのように攻撃してミッションを中断させる事象を起こすのかも分析する。

第3フェーズ=被害事象ベースのターゲティング :攻撃者になりきり、使用される可能性がある具体的な攻撃ツールや、実際の攻撃ポイントを分析する。例えば、発電プラントのPLC(Programmable Logic Controller:プログラマブルロジックコントローラー)の悪用やサプライチェーンの脆弱性利用などが考えられる。

第4フェーズ=緩和策と防御策 :企業のミッションが遂行不能にならないよう対策する:フェイルセーフやストップギャップなどに加え、アナログな対策も用いる。機器システムなどを攻撃者の有害な操作から切り離し、攻撃者の妨害工作の入り口となる接点を削減もしくは、なくしたりする。自動化された機器がミッションクリティカルな意思決定を任されている場合は人間を介在させる手法などを使う。

CCEについてボフマン氏は、「高度にコネクテッドな世界において、CCEは後退を勧めるように思われるかもしれない。だが、デジタルの恩恵を置きかえようとしているのでも、企業の競争優位性を損なうものでもない。CCEが推奨する対策はフェイルセーフやセーフティネットのような役割で、止めてはならないものを守る仕組みだ」と改めて説明する。

特に、多くのサイバーセキュリティ対策と異なるのは、「最初のリスクマネジメントの要素に事業被害、つまり結果としての被害を置いているところだ」とボフマン氏は強調する。「被害を前提とするCCEはセキュリティコミュニティにとって革新的な発想だった。何より、経営幹部もこれを理解できる点が大きい」(同)とする。

CCEは既に世界に導入され技術的成果を上げているという。例えば米最大の電力会社である米フロリダパワーアンドライトは2016年、500万人を超える顧客の発電設備お対象にCCEを導入。結果「サイバーセキュリティのとらえ方やリスク判断へのアプローチが変化した」(ボフマン氏)

初期段階からのセキュアな製品設計を可能にするCIE

CCEが、ミッションを持つ企業や組織の保護を目的にするのに対し、ハードウェアやソフトウェア、プロダクト、システムなど個別の要素にフォーカスする新しい方法論に「CIE(Cyber Informed Engineering)」がある。

CIEは、着想(コンセプト)から要件、設計、開発、試験、検証、実装、運用、廃棄に至るまで、各種製品のセキュアなライフサイクルを提案する(図3)。初期設計からサイバー攻撃からの防御を組み込むことで、「セキュリティ担当者が後から、いかにセキュアにするかを考えなくて済むようにする」(ボフマン氏)のが目標だ。

CIEの理解には、アイダホ国立研究所の開発チームが作成した実施ガイド『Cyber Informed Engineering Implementation Guide』が役立つという。Q&A形式で構成されている。ボフマン氏は「実践ガイドを元に、エンジニアや運用担当者、マーケティング部門などの間で、よりセキュアな製品開発について話し合うなど、ぜひ役立ててほしい」と訴えた。