- Column

- 問われるサイバーレジリエンス

増える未知のランサムウェア攻撃、対策にはAI使う予測型が必要に

「重要インフラ&産業サイバーセキュリティコンファレンス」より、米国Deep Instinctの乙部 幸一朗 氏

- 提供:

- Deep Instinct

企業を悩ませるサイバー脅威の1つであるランサムウェアは最近、Windowsだけでなく、Linuxなどを標的としたものが現れ、OT(Operational Technology:制御技術)システムでの被害件数・被害額が年々増加している。イスラエル発でサイバーセキュリティを手掛けるDeep Instinctのアジア太平洋地区セールスエンジニアリング担当バイスプレジデントである乙部 幸一朗 氏が「重要インフラ&産業サイバーセキュリティコンファレンス(主催:インプレス、重要インフラサイバーセキュリティコンファレンス実行委員会、2024年2月14日〜15日)」に登壇し、OTシステムにおけるランサムウェア対策のポイントなどについて解説した。

「企業にとって情報セキュリティ最大の脅威であるランサムウェアは、高度化・多様化し形を変えて脅威を増している」――。OT(Operational Technology:制御技術)に関連するランサムウェア被害について、ディープラーニング(深層学習)技術をサイバーセキュリティに適用するDeep Instinctでアジア太平洋地区セールスエンジニアリング担当バイスプレジデントを務める乙部 幸一朗 氏は、こう警鐘を鳴らす(写真1)。

ランサムウェア攻撃による業務停止で被害総額が増大

ランサムウェアに関する事案は枚挙にいとまがない。ホンダやブリヂストンの工場が操業を停止させられたり、半導体ファウンドリの台湾TSMCが億単位の身代金を支払ったりしている。米サイバーセキュリティ企業のBlackFogによれば、2024年1月の攻撃数は全世界で過去最多になり、脅威は拡大傾向にある。その9割以上が、データの暗号化だけでなく、データの盗難と恐喝を受ける「二重恐喝」だった。

国内でも二重恐喝が事案全体の約8割を占め、規模の大小・業種に関わらず被害を受けた組織の95%で業務に影響が出た(経済産業省調べ)。バックアップを使って業務を復元できたのは2割程度にとどまり、「情報搾取による恐喝も増え、バックアップが必ずしも効果的なランサムウェア対策とは言えなくなっている」(乙部氏)ことがうかがえる。

近年のランサムウェア被害を象徴する事案として乙部氏は、2023年7月に起きた「名古屋港統一ターミナルシステム」を挙げる。コンテナの搬出入を一元管理するシステムに障害が発生し、数台のサーバーでランサムウェア「LockBit3.0」の感染が確認された。バックアップからもマルウェアが確認されため復旧が遅れ、トヨタ自動車の製造ラインが停止した。

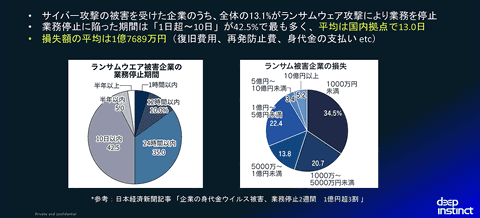

乙部氏は、「ランサムウェア攻撃を受けた1割以上が平均2週間の業務停止に陥り、復旧費用や再発防止費、身代金を含めた損失は平均1億7000〜8000万円に上る。ブランドイメージや株価へのインパクトも考えれば被害は想像以上に大きい」と指摘する(図1)。