- Column

- 問われるサイバーレジリエンス

事業を止めずにセキュリティを高めるための考え方と手法の整理が重要に

「重要インフラ&産業サイバーセキュリティコンファレンス」のパネルディスカッションより

OT(Operational Technology:制御技術)セキュリティの使命は事業の継続だ。そのためのベストプラクティスをどのように構築していくか。ENEOS、高砂熱学工業、日鉄ソリューションズの担当各氏が「重要インフラ&産業サイバーセキュリティコンファレンス(主催:インプレス、重要インフラサイバーセキュリティコンファレンス実行委員会、2024年2月14日〜15日)」のパネルディスカッション、「制御システムセキュリティ対策の考え方とは?」に登壇し、意見を交わした。モデレーターは、中部電力パワーグリッド システム部 長谷川 弘幸 氏が務めた。(文中敬称略)

パネルディスカッションに先立ち、OT(Operational Technology:制御技術)セキュリティにおけるリスク管理手法として注目されている「CCE (Consequence-driven Cyber-informed Engineering)」をENEOSの米永氏が紹介した。

米永 雄慶 氏(以下、米永) :ENEOS IT戦略部サイバーセキュリティグループの米永 雄慶 です(写真1)。CCEは、アメリカ国土安全保障省が2016年に策定したリスク管理手法です。企業組織として発生させてはいけない事象に着目し、それを発生させようとするサイバー攻撃を失敗に終わらせる手段や対策を検討します。

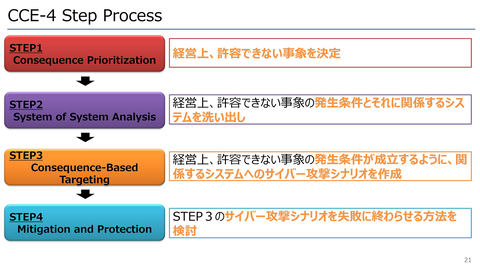

検討は4つのステップで進めます(図1)。仮想のプラントオートメーション企業を例にとれば、各ステップは次のように実行することになります。

ステップ1=許容できない事象の決定 :工場の操業で基準値を超えた有害物質が大気中に排出されることを設定する

ステップ2=発生条件の洗い出し :分散制御システム(DCS:Distributed Control System)の設定変更や、バルブなど現場にある機器の誤操作をプラントを制御できなくなる条件とし、それに関連する機器を監視・操作しているHMI(Human Machine Interface)端末を洗い出す

ステップ3=攻撃シナリオの作成 :HMI端末を攻撃者は、どのように攻撃し目的を実行するのか想定しシナリオを作成する。具体的には以下のようなシナリオである。

攻撃者は情報系ネットワークから侵入し、データベースアプリケーションである「ヒストリアン」をウイルス感染させる。その後、エンジニアリングPCやエネルギー利用などを最適化する高度制御PCに感染を拡大させる。そこからヒストリアンのデータや、それに基づくDCSの設定、HMI端末の表示などを偽装し、担当者に気づかれることなくプラントを異常に運用し、基準値を超えた有害物質が大気中に排出される事象を発現させる。

ステップ4=事象の発生を止め、サイバー攻撃を失敗に終わらせる方法の検討 :例えば高度制御PCにウイルス対策ソフトを導入することでHMI端末の表示偽装を防ぎ、攻撃を失敗に終わらせる

こうした防御法は、軍事における敵の攻撃の構造を切断して防御力を高める「キルチェーン』の考え方を応用したものです。経営リスクとサイバー攻撃のつながりをロジカルに可視化でき効果的な対策を立てられます。OTシステムだけでなく、IT(Information Technology:情報技術)のセキュリティ対策にも活用できます。