- Column

- 問われるサイバーレジリエンス

重要インフラの防御にはSIEMを活用した官民の情報連携が重要に

「重要インフラ&産業サイバーセキュリティコンファレンス」より、Splunk Services Japanの仲間 力 氏

- 提供:

- Splunk Services Japan

国家間、官民間の情報共有を促進するSIEM

自組織のシステムの把握でさえ簡単ではないのに、組織間にまたがったシステムを適時・網羅的に状況把握するのはもっと難しい。しかし仲間氏は「実現可能である」と力を込める。

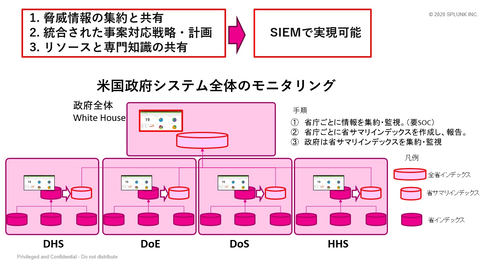

例えば米国政府では既に、SIEMを使った省庁全体の可視化・検出を実施している。省庁内のログの収集・監視までは各省庁の裁量に任せ、各省庁の分析結果や必要な情報を定期・臨時に報告させることで、政府システム全体をモニタリングする。「モニタリングと検知の仕組みは概成した。現在の課題として、熱心に取り組んでいるのが自動対処である。自動対処の正確さを増すためには精度の高いデータが必要で、ログの標準化を政府主導で進めている」と仲間氏は話す(図2)。

国家間連携では、国際的な規約や各国政府のセキュリティ要件に対応する必要がある。日本は、信頼できる国家間では積極的に情報公開していくという方向性を打ち出している。だが国によりポリシーの違いなどから規制を設けているケースもある。

仲間氏は、「国境を超えたデータの移転をシステム化するのは簡単ではない。だがSIEMにいったん落とし込めれば国家間の情報流通を進めることは可能だ」と指摘する。例えば、「SIEMに落とし込んだデータにポリシー違反があった場合、システムのアラートや転送監視による自動対応が可能になる」(同)からだ。

国内では2024年、セキュリティ監視についての政府統一基準が改定され、政府システムのログ取得・監視とともに、業務委託先でのログ取得・監視が要件化された。これにより、政府と取引する企業にも監視が求められるようになった。仲間氏は「防衛省が2023年5月に発表した情報セキュリティ基準が、防衛省や情報システムの委託先だけでなく、その下請けにまでログ取得・監視を求めていることは注目すべきポイントだ」と話す。

「今後、このようなセキュリティ監視を国が重要インフラに明示的に求めることも想定される。重要インフラ事業者の場合、本社が子会社やグループ会社、海外の関連事業会社の自主裁量に任せていた部分を含めて、適時適切に状況を把握し政府に報告する役割が増していくだろう」と仲間氏はみる。つまり、「情報収集・監視は子会社やグループ会社単位で実施しつつも、最終的には本社が必要な情報をフレキシブルに集約できる責任ある体制の構築が求められる」(同)わけだ。

システム全体を網羅的に一元監視するにあたっては、「米国政府のセキュリティアーキテクチャーが参考になる」と仲間氏は言う。米国政府はSIEMを用いて構造化された監視体制を構築・運営しているからだ。そのアーキテクチャーを仲間氏は次のように説明する。

「一般に個々のPCやサーバーを個別・臨機に監視するのは容易ではない。主原因の1つは、システム上に存在する多種多様なフォーマットのログを集約・分析するのが難しいことだ。しかし、米国政府は多種多様なフォーマットのログの加工・分析にSplunkを活用することで、政府全体のモニタリングを可能にした。各クライアント(PC)を第3層に位置づけ、これらPCを管理する各種のサーバー群(構成管理サーバーや脆弱性管理サーバー等)を第2層に置く。第2層の管理サーバー群に集約されたセキュリティ関連情報を第1層にあるSplunkが提供する統合監視データベースに集約することで、システム全体の一元管理が実現する」(図3)