- Column

- 問われるサイバーレジリエンス

製造DXでは工場の運用とセキュリティを両立できるOTセキュリティが不可欠

「重要インフラ&産業サイバーセキュリティコンファレンス」より、TXOne Networks Japanの今野 尊之 氏

- 提供:

- TXOne Networks Japan

製造業や重要インフラにおいて、システム障害やサイバー攻撃など、ビジネス継続を脅かすリスクへの対策は特に重要な経営課題になった。産業分野のゼロトラストセキュリティを手掛けるTXOne Networks Japan 業務執行役員 マーケティング本部長の今野 尊之 氏が「重要インフラ&産業サイバーセキュリティコンファレンス(主催:インプレス、重要インフラサイバーセキュリティコンファレンス実行委員会、2024年2月14日〜15日)」に登壇し、製造業におけるセキュリティ対策の現状や、現場の生産・運用の継続とセキュリティレベルを両立するためのセキュリティ対策などについて解説した。

「産業分野のOT(Operational Technology:制御技術)領域に、IT(Information Technology:情報技術)やデジタル技術の活用が進むなか、OTでのサイバーセキュリティリスクは避けられない課題だ」--。産業分野を対象にゼロトラストセキュリティの仕組みを提供するTXOne Networks Japan マーケティング本部 業務執行役員 マーケティング本部長の今野 尊之 氏は、こう警鐘を鳴らす(写真1)。

その背景として今野氏は、「OT領域のセキュリティは、IT(Information Technology:情報技術)領域のセキュリティと比較して難しい点が多い。例えば、セキュリティポリシー自体がなかったり形骸化していたりすることが珍しくはない。現場部門とIT部門が互いの立場を理解しておらず合意形成が難しいという課題もある」と説明する。

「with OTセキュリティ」の考え方が重要

製造業は今、標準化や、デジタル化による相互接続した製造プロセスの導入により、競争力を強化する製造DX(デジタルトランスフォーメーション)に取り組みを進めている。脱炭素やサプライチェーンの強靱化、データに基づく意思決定や購買データの収集・分析などを推進する。「現実世界の情報を仮想空間で蓄積・分析し、その結果を現実世界にフィードバックするCPS(Cyber-Physical System)もその一例」(今野氏)だ。

DXの取り組みにおいて、IT領域では「サイバーリスクもセットで考える必要がある」ことへの認識は定着している。しかし今野氏は、「製造DXにおいては、IT活用により発生するリスクをOTセキュリティにより低減する『製造DX with OTセキュリティ』が重要になる」と指摘する。「DXとOTセキュリティを車の両輪のように並行して取り扱い、企業変革力のさらなる強化を目指すべきだ」(同)と強調する。

今野氏によれば、「OTサイバーセキュリティリスク」とは「サイバーセキュリティに起因するOT資産の損傷による損害の可能性」と定義される。生産設備がマルウェアに感染するなどして停止すると、稼働率の低下だけでなく、材料の廃棄なども起こりうる。特に半導体製造においては「生産設備やクリーンルームなどが瞬停・停電すると温度変化が発生し、シリコンが使えなくなってしまい多額の損害が発生する」(同)

設備をいったん停止させてしまうと再始動に半日かかるといった「立ち上がりロス」も発生する。さらには「設定データの改ざんや製造レシピの漏えいなどが事業収益や企業評価の低下につながってくる」と今野氏は話す。

OTサイバーセキュリティの全世界の市場規模は、2030年までに269億ドル(約3兆9000億円、1ドル145円換算)に達する見通しだ(英Westlands Advisory調べ)。年平均約18%で成長し、現在のおよそ3倍近くに市場が拡大することになる。

手口の細分化・組織化が進み攻撃のエコシステムも進化

TXOne Networks では、2023年に公開された550件のランサムウェアを独自に分析した。結果、「OT関連企業においては『BlackCat』『LockBit』『Cl0p(Clop)』といったランサムウェアが多く確認された」(今野氏)。ランサムウェアの全世界の被害件数は、政府機関が最も多く、それに医療、製造が続く。だがアジア地域に限れば、「1位は製造だ。それに医療と政府機関が続く」(同)という。

攻撃の手口としては、単なるファイルの暗号化だけでなく、データを盗み出し公開すると脅して身代金を得ようとする「二重恐喝」、DDoS(分散型サービス妨害攻撃)などを組み合わせた「三重恐喝」などが現れている。

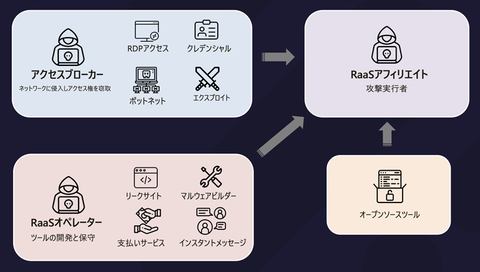

中でも今野氏が警鐘を鳴らすのが「攻撃エコシステムの進化」だ。攻撃のためのプラットフォームとして「RaaS(Ransomware as a Service)」が構築され、その上で攻撃者の役割が細分化・組織化されている(図1)。ネットワークに侵入してアクセス権を窃取する「アクセスブローカー」や、攻撃を実行する「RaaSアフィリエイト」などである。

今後予測されるサイバー攻撃について今野氏は、「役割分担した攻撃者が互いに最新の攻撃テクニックを学び、ウイルス対策ソフトから逃れるための難読化などのテクノロジーが進化する」と語る。正規のツールを悪用する「Living Off The Land(環境寄生型攻撃)」や、Active Directoryの脆弱性やゼロディ脆弱性を標的にした攻撃、ファイアウォールやVPN(仮想私設網)などを狙うケースが増えるだろうとも予測する。