- Column

- 問われるサイバーレジリエンス

OTセキュリティの最優先課題はすべての資産に存在する脆弱性の可視化

「重要インフラ&産業サイバーセキュリティコンファレンス」より、テナブルネットワークセキュリティジャパン シニアセキュリティエンジニアの阿部 淳平 氏

- 提供:

- テナブルネットワークセキュリティジャパン

「Purdueモデル」を使いOT機器とIT機器を統一的にとらえる

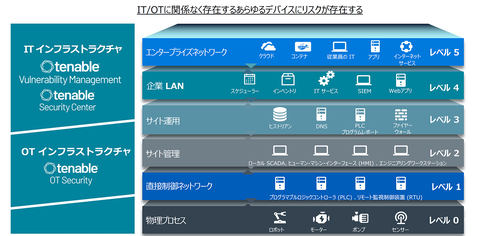

OT環境内には「OT機器の4倍のIT機器が存在すると言われている」(阿部氏)。それだけ複雑な環境を整理するための方法として阿部氏は、「Purdueモデル」によって機器をレベル別に分類するアプローチを紹介する(図1)。Purdueモデルは、OT環境では一般的なシステムを標準化するためのひな型だ。同モデルをIT機器にも適用することで、「OT機器とIT機器を統一的にとらえる」(同)というわけだ。

阿部氏が示すモデルでは、物理プロセスをレベル0、コントローラーをレベル1、純粋なIT機器はレベル3以上に分類する。

そのうえで阿部氏は、OTセキュリティで可視化を最優先すべき理由を「多くのOT環境ではデバイスの存在や通信の状況がほとんど把握されていない。しかも機器や通信の管理がIT環境ほど統制されていないため、現場でさえ完全な把握が困難であることが多いためだ」と説明する。

可視化のアプローチとして2つのポイントを挙げる。1つは「機器自体の可視化」だ。機器の種類やベンダー、ファームウェアのバージョンといった基本情報から物理的な構成などの詳細情報まで、できる限り収集することが望ましい。

もう1つは「通信の可視化」である。OT機器の通信先は限定されているため、予期せぬ通信が発生すれば、それは疑わしい通信と判断できる。

こうしたOT環境の可視化には、「パッシブ型とアクティブ型の2つの手法がある」と阿部氏は言う(図2)。パッシブ型は実際の通信の観測など受動的な手段を用いる手法、アクティブ型はクエリー発信など自発的な手段を用いる手法だ。パッシブ型は「OT環境に影響を及ぼさないため導入が容易だが、OT環境のセキュリティ確保にはアクティブ型の情報収集も検討する必要がある」と阿部氏は説明する。

ただしアクティブ型では、「クエリーがトラブルの原因になる恐れがあるため、安全が確認されたクエリーのみを使用し、ネットワーク負荷を最小限に抑えつつ情報を収集する慎重さが求められる」(阿部氏)。クエリーのタイミングや頻度の検討も重要で、「例えば調査をメンテナンス日に合わせれば機器が停止しても迅速に対応可能になる」(同)という。

加えて阿部氏は、「OT機器は、IT機器と異なり、頻繁に状態が変わることが少ないため、小さな変化も重要視すべきだ」と強調する。「継続的なモニタリングによって変化に迅速に対応することが、OT環境の安全を保つうえでの鍵になる」(同)とする。