- Column

- ”信用”を築くIoTセキュリティでAI時代の新脅威に備える

自動車のサイバーセキュリティ対策への個社での対応は限界に近づいている

「IoTセキュリティフォーラム2025」より、Japan Automotive ISAC CSECC センター長の山﨑 雅史 氏

自動車業界の階層型構造がSBOMの活用を難しくしている

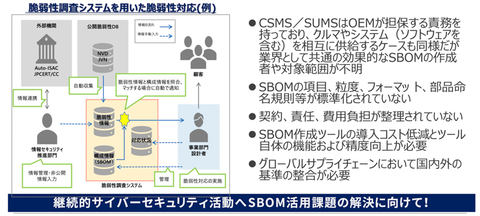

継続的な脆弱性管理を実現するには、車両に搭載されているソフトウェアの構成を正確に把握し続ける必要がある。特に近年はOTA(Over The Air)によるソフトウェアアップデートが普及しつつあり、車両の機能を遠隔から更新できるようになった。「利便性を高める一方、セキュリティ管理の複雑さも増している」(山﨑氏)

国際規格のUN-R156は、OTAによるアップデートに対し、企画から廃棄までソフトウェアが改ざんされないことと意図通りのソフトウェアが使われていることの保証を求めている。そのためには「ライフサイクル全体にわたって『何がどこに入っているか』を追跡できるトレーサビリティの管理が不可欠だが、複雑なサプライチェーンの中での実現は容易ではない」と山﨑氏は話す。

そこで注目されるのが、製品に含まれるソフトウェアの構成を可視化したSBOM(Software Bill of Materials:ソフトウェア部品表)である。新たな脆弱性が発見されたとき、SBOMがあれば「自社のどの製品にどのバージョンのソフトウェアが使われているかを即座に特定できる」(山﨑氏)からだ。

脆弱性情報とSBOMを突き合わせることで、対象ソフトウェアの影響範囲の特定にかかる工数を削減し、インシデント(事故)発生時の対応を早められる。従来は各サプライヤーに問い合わせていた照合作業の効率を高められるため「自動車業界でも大きな注目が集まっている」と山﨑氏は話す。

ただSBOMの利用には「自動車業界特有の課題」(山﨑氏)もある。自動車のサプライチェーンは極めて複雑で「OEMの下にはTier1、Tier2、Tier3と何層ものサプライヤーが存在し、1台の車に数百社が関わることも珍しくない。結果、ソフトウェアの依存関係も指数関数的に枝分かれしていく」(同)

こうした構造がSBOMの活用では課題になる。例えば「誰がSBOM情報を登録するのか。開発側か、使用側か」「項目・粒度・フォーマット・命名規則をどう統一するか」「契約・責任・費用負担をどう整理するか」「SBOM作成ツールの導入コストを誰がどう負担するか」などである(図3)。

さらに難しいのが知的財産権の問題だ。山﨑氏は「現在の車は圧倒的にプロプライエタリな非公開の独自開発ソフトウェアを多用しており、その知的財産権は各サプライヤーが持っている」と説明する。

他社から納品されたプロプライエタリなソフトウェアにOSS(Open Source Software)やCOTS(Commercial Off-The-Shelf:商用既製品)が含まれている場合「OEM側でソースコードを解析してSBOMを抽出するためには、ソースコードも納品してもらう必要があるが、これはハードルが非常に高い」(山﨑氏)という。

山﨑氏は「これらの課題を業界全体で解決しなければ、SBOMは絵に描いた餅になってしまう」と指摘する。

J-Auto-ISACが業界のサイバーセキュリティ対応能力を底上げする

これらの「個社では解決できない課題」(山﨑氏)に業界横断で取り組む組織がJapan Automotive ISAC(J-Auto-ISAC)である。2015年12月に日本自動車工業会内に設置された「日本版Auto-ISAC」の設立準備ワーキングからスタートし、2021年2月に一般社団法人になった。「業界全体のサイバーセキュリティ対応能力の底上げを目指し、共通基盤の構築に取り組んでいる」(同)

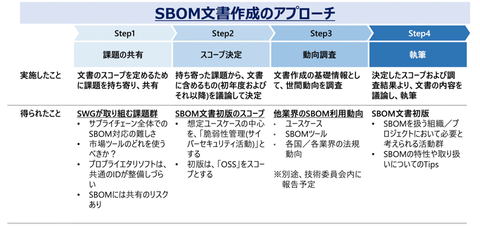

2023年にはSBOMワーキンググループを立ち上げた。Step1:課題の共有、Step2:スコープ決定、Step3:動向調査、Step4:文書執筆という段階的アプローチで活動を進めてきた(図4)。2025年8月には活動の成果物として『クルマのサイバーセキュリティにおけるSBOM活用』の初版を会員企業向けにリリース。「年度末の一般公開を目指して手続きを進めている」(山﨑氏)という。

クルマのサイバーセキュリティにおけるSBOM活用文書の構造は「自動車関係者に分かりやすいよう『ISO 21434』や『ISO/SAE 24089』の国際規格の構造を参考にしている」(山﨑氏)。SBOMの実務での活用方法のほか、フォーマットの選び方や作成時の注意点なども含む。既に一般公開されている文書『サプライチェーンにおけるサイバーセキュリティの取り組み』と連携し、継続的サイバーセキュリティ活動の中でSBOMをどのように使うかも解説している。

「初版ではスコープが限られているため、2025年度以降はスコープを広げていく計画だ」と山﨑氏は話す。自動車関連の主要団体である自動車工業会やJASPAR(Japan Automotive Software Platform and Architecture)、JSAE(自動車技術会)との連携も進めており「4団体が協調して活動を拡大していく」(同)とする。

対応の誤りは企業存続そのものに関わる

山﨑氏は「脅威や脆弱性との戦いは、もはや避けて通れない。サプライチェーン全体でサイバーセキュリティ対応能力の底上げが不可欠だ」と繰り返し強調する。

サプライチェーンが複雑に進化する中、アタックサーフェス(攻撃対象領域)は増加の一途をたどり、サイバーリスクも日々変化している。対応すべき法規制も刻々と増加し、グローバルに要件の調査や対応を進めていく必要がある。「UN-R155やUN-R156といった法規制への対応と認可・認証の取得は不可欠であり、対応を誤れば企業存続そのものに関わる問題にもなりかねない」(山﨑氏)のが実状だ。

山﨑氏は「個社での取り組みだけでなく、共通基盤を活用し、業界全体の視点、さらにはその枠を超えた対応や管理が重要になる」と重ねて訴える。

自動車におけるソフトウェアの割合は現在4割だが「2030年には6〜7割に達するとの見方もある」(山﨑氏)。「複雑なサプライチェーン」「継続的な脆弱性管理」「グローバルな規制への対応」という自動車業界が直面する課題は、ライフサイクルの長い製品を扱う他の産業にとっても参考になるだろう。