- Column

- 社会の成長を止めないIoTセキュリティの姿

ネット接続が進む医療機器にもIoT機器としてのサイバーセキュリティ対策が重要に

「IoTセキュリティフォーラム2023」より、JEITAヘルスケアインダストリ部会 医療用ソフトウェア専門委員会の松元 恒一郎 氏

増えるサイバー攻撃に対し医療機関だけでの対応には限界がある

医療機器のサイバーセキュリティについて、「米国では2012年頃から注目されてきた」(松元氏)。GAO(米国政府説明責任局)がFDA(米食品医薬品局)に対し、植え込み型除細動器やインシュリンポンプなど無線接続が可能な医療機器において、セキュリティの脆弱性が多数存在することを指摘し、情報セキュリティの強化を勧告したためだ。これを受けて米ICS-CERTは2013年にハードコードされたパスワードの使用に関する注意喚起を提出した。

翌2014年になると、医療機器がサイバー攻撃の“入口”として利用されるリスクが高まってきた。「特に、薬物注入ポンプや輸液ポンプなどが攻撃対象になり、流量の不正操作が可能になる恐れが指摘された」(松元氏)。2017年には、ランサムウェア「WannaCry」による大規模なサイバー攻撃が発生したことなどから、「医療機器のセキュリティ対策の必要性が一層強調された」(同)という。

日本でも医療機器を狙ったサイバー攻撃が起きている。2018年、奈良県の宇陀市立病院がランサムウェアの影響を受け、紙のカルテに移行せざるを得なかった。原因は「私物のPCを病院のネットワークに接続したこと」(松元氏)だった。前年の2017年にも福島医科大学でランサムウェアの感染が報告されている。CT画像が読み取れず再撮影が必要になった。この時の原因も、ランサムウェアに感染した端末を院内ネットワークに接続したことに起因していた。

こうした事例を受けて2021年6月には、厚生労働省など関連組織がランサムウェアの脅威への注意喚起を促した。にもかかわらず2021年10月には、徳島県のつるぎ町立半田病院の電子カルテがランサムウェアに感染。その復旧に約2カ月を要した。2022年10月には、大阪市にある大阪急性期・総合医療センターでも同様の問題が発生し、電子カルテが閲覧できなくなっている。

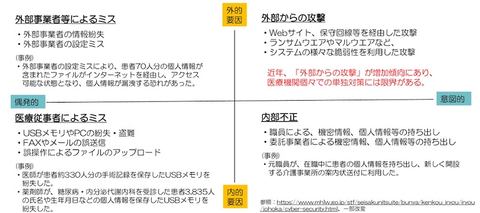

医療機器の脅威やインシデントを松元氏は、(1)外部の事業者などのミス、(2)医療従事者によるミス、(3)外部からの攻撃、(4)内部不正の4つに分ける(図2)。このうち近年は、「外部からの攻撃が増加傾向にある。だが医療機関単独では限界があるだけに、行政や機器ベンダーとの連携が必要だ」と訴える。

各種ガイダンスが全ステークホルダーの関与を求めている

医療機器のサイバーセキュリティに関しては、2006年頃から認知が高まり、2022年頃から多くの国が規制を導入し始めた。複数国の規制当局が任意で参加するIMDRFは2020年、サイバーセキュリティの原則と実践方法をまとめたガイダンスを公開している。

同ガイダンスは、「サイバーセキュリティは、製造業者と医療提供者、ユーザー、規格当局および脆弱性報告者を含むすべての利害関係者の共同責任であり、製品のライフサイクル全体を対象にする」と規定。さらに2023年4月公開されたガイダンスでは、対策が困難なレガシー機器を対象にした補完的措置の必要性を指摘。同時期にSBOMについてのガイダンスも発行されている。

そうした動きを受けて日本でも「2023年を目標に関連規格の整備を進めてきた」(松元氏)。これまでに、2005年に『医療機器のリスクマネジメントに関する基本要件基準』が提示され、2018年には厚生労働省が『医療機器のサイバーセキュリティの確保に関するガイダンス』を発行した(図3)。

厚労省のガイダンスには、「医療情報システムの安全管理ガイドライン」と「医療機器のサイバーセキュリティ確保に関するガイダンス」がある。「前者は、個人情報保護法やe-文書法に基づき医療機関が主体に対応するもの。後者は医薬品医療機器等法に基づき、医療機器製造業者が主体にサイバーリスクに対する機器の機能性と患者の安全を保持するものだ」と松元氏は説明する。

現在も、IMDRFのガイダンスを基にした検討が進められている。対象は、国際的な規制調和やネットワーク接続における安全性の向上、患者の利益の尊重、製品のライフサイクル全般における製造・販売業者の責任の明確化だ。

さらに厚労省は、医療機器の製造・販売業者を対象に「医療機器のサイバーセキュリティ導入に関する手引書」を公開している。IMDRFのガイダンスに、レガシー対応や脆弱性修正、SBOMの扱いなどを組み込んでいる。特に、「PSIRT(Product Security Incident Response Team)の構築と脆弱性の監視は、組織全体での取り組みとして推進されるべきだとしている」(松元氏)という。

各種ガイダンスは、医療機関や医療機器に関連する、すべてのステークホルダーに対し、「それぞれの役割と連携を明確にすることや、患者の安全を中心とした情報セキュリティの確保などについて説明している」(松元氏)。SBOMやその他のセキュリティ情報について、ベンダーが医療機関に適切に提供すべきであり、医療機関は製品導入後も情報収集や脆弱性情報の更新を続けることを求めている。

松元氏は、「特にSBOMについては、脆弱性検知能力としてサードパーティーやサプライヤーとの契約内容や脆弱性情報のハンドリングが強調されている。業界全体での情報共有に向けて、製造・販売業者が医療機関と連携を取りながら、サイバーセキュリティの確保を支援することが重要だ」と強調する。そのうえでJEITAを含めた各種業界団体として「サイバーセキュリティを進める立場として、製造販売業者のみなさんとの連携を図り推進したい」と呼び掛けた。