- Column

- 社会の成長を止めないIoTセキュリティの姿

SBOMの作成・活用は目標・目的・手段の整理から始まる

「IoTセキュリティフォーラム2023」より、Software ISAC共同代表の萩原 健太 氏

SBOMを効果的に導入・運用するためには4つの段階を踏む

一方で、「SBOMそのものにも課題は多い」と萩原氏は言う。ソフトウェア協会には、次のような声が寄せられていると明かす。「代表フォーマットのSPDXは3.0で大きく変わるのか」「変換を重ねるとデータが抜け落ちる」「ツールによって同じOSでも名前が変わる」「脆弱性ツールで検出したほうが早いのではないか」「いつまでSBOMを運用するのか」「機微情報を管理するTLP(Traffic Light Protocol)などの共有ルールはどうするのか」などだ。

これら技術面だけでなく、「契約面や運用面にも大きな課題がある」(萩原氏)という。それだけに「SBOMの作成に向けては4つの段階を踏む必要がある」と萩原氏は提案する(図1)。

ステップ1:経営者の理解と組織内の融和

経営者に次のような事柄に理解を得て取り組んでいく。「国内外の法制度面から対応が求められている」「DX(デジタルトランスフォーメーション)の実現にはソフトウェアが必要不可欠である」「脆弱性を生み出したサービスは停止・損失が生じる恐れがある」「組織もアジャイル開発志向であるべき」などだ。そこでは、「技術が分からない経営者と、経営が分からない開発者のギャップを埋めていくことが重要だ。まずは興味を持ってもらうことから始めなければならない」(萩原氏)

ステップ2:開発・利用状況の理解

ソフトウェアの開発におけるサプライチェーンの構造を把握する。担当者の数や、委託先・再委託先・再々委託先などの存在、それぞれの開発環境・言語、OSS(オープンソースソフトウェア)の活用状況・理解度など。萩原氏は「経営者はOSSがどれだけ組み込まれているかはたぶん知らないだろう。経営者と現場が相互に理解していく必要がある」とする

ステップ3:ステークホルダーとの対話と検討

フレームワークのSSDFを元に、ステークホルダーに以下の項目などを直接問い合わせる。「どのレベルまで求めるのか」「現実的にどこまで対応可能なのか」「脆弱性やインシデントが生じた場合の対応はどうするか」などだ。「『SBOMは完全ではない』という理解のもと、契約上で許容できるか、インシデント発生時に実際にどう対応するかまで落とし込み、リアルに対話・検討することが重要だ」(萩原氏)という

すべてのビジネス活動やデジタル戦略はソフトウェアの活用につながる

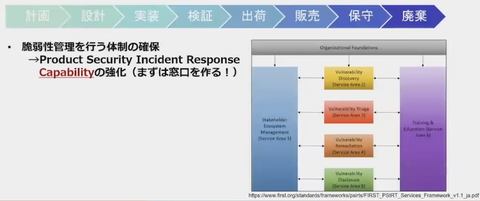

経営者に対し萩原氏は、「脆弱性を管理するための信頼できる窓口(Point of Contact)の設置に取り組んでほしい」と訴える。他社での取り組みの交流や情報交換を目的としたフォーラム「FIRST(Forum of Incident Response and Security Teams)」が公開する「PSIRT(Product Security Incident Response Team)サービスフレームワーク」などが参考になるという。

「PSIRTサービスフレームワークの1丁目1番地は、ステークホルダーエコシステムマネジメントだ。ステークホルダーを理解しなければ脆弱性管理は始まらない」と萩原氏は強調する。「関連文書が多くて読み切れない状況にあるだけに、SSDFやPSIRTサービスフレームワークなど、拠り所になる文書を決めることもポイントとなる」(同)ともいう。

そのうえで萩原氏は、「ビジネス活動やデジタル戦略はすべて、ソフトウェアの活用につながっている。強靭なソフトウェアを作れる経営に取り組んでほしい」と、ソフトウェアの重要性を改めて訴求した。