- News

- 製造

車載ネットワークへの攻撃を検知する技術、富士通研究所が開発

コネクテッドカーへの取り組みが本格化する中で、車載ネットワークへの外部からの攻撃は新しい脅威の1つである。そんなコネクテッドカーへの攻撃を検知する技術を富士通研究所が開発した。正しい信号を誤検知してしまうというこれまでの課題をほぼ解消できるという。2018年1月24日に発表した。

車載ネットワークへの攻撃を検知する手法には、CAN(Controller Area Network)と呼ぶ車載ネットワークを流れるメッセージ(信号)の早着や遅延を検知する方法がある。だが通常の運転時にも信号到達タイミングのズレは発生する。そのため、攻撃を受けたと誤検知するケースが多かった。

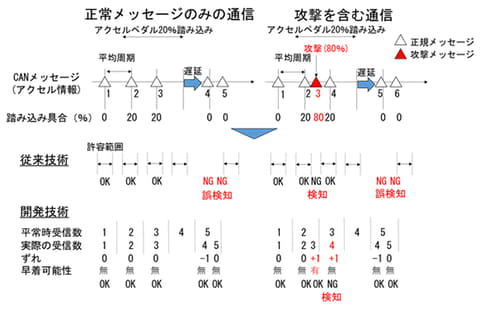

富士通研究所が開発した新技術では、実際に受信したメッセージの数を平常時の受信数と比較し、メッセージ受信のズレの有無を確認する。ズレがあれば、その受信情報を以降の受信周期に持ち越し、一連のメッセージ全体で受信メッセージ数を確認することで、攻撃の有無を判断する(図1)。

たとえば、図1左側の通信では、4番目のメッセージの受信タイミングが遅延しており、従来技術では、この時点で攻撃があると判断する。これに対し新技術では、遅延をマイナスのズレととらえ、すぐには攻撃の兆候とは見なさない。このズレを5番目のメッセージを受信する周期まで持ち越す。そのうえで、一連のメッセージの受信数が平常時と合致しているかどうかから判断する。

図1の右側の通信では、正常なメッセージである2番目と4番目の間に攻撃メッセージが入り込んでいる。新技術では攻撃メッセージ受信時は早着、つまりプラスのズレと認識し、4番目のメッセージを受信したタイミングで、正常時よりも多くのメッセージを受信したと認識し、これを攻撃として検知する。CANメッセージの送信間隔を10ミリ秒程度と想定すると、新技術では攻撃を受けてから数十ミリ秒以内に検知できる。

富士通研究所は、新技術を実際の自動車から収録した600秒分のCANメッセージで検証した。良く知られる攻撃手法のメッセージをさまざまなタイミングで注入し、およそ1万パターンの疑似攻撃を仕掛けたところ、すべての攻撃を検知し、誤検知も発生しなかったという。