- Column

- ツナガル社会を守るサイバーフィジカルセキュリティ

デジタル化の進展で高まる「IoTセキュリティ」と最新の政策動向

「IoTセキュリティフォーラム 2022 オンライン」より、経済産業省の奥田 修司 氏

IoT機器/サービスに特化したIoTーSSFとユースケース集を公開

種々の活動のなかで、特にIoT(Internet of Things:モノのインターネット)機器やIoTシステムに対するセキュリティ対策のガイドラインとして2020年11月に公開したのが「IoTセキュリティ・セーフティ・フレームワーク(IoT-SSF)」である。

IoT機器/システムのセキュリティ対策は用途や使用環境によって課題が異なる。IoT-SSFは、その課題を複数のステークホルダ間で合意できるようにするのが目的だ。

そのため、インシデント発生時の影響をIoT機器やサービスの利用者からみた2つの軸である(1)回復困難性の度合いと(2)経済的影響の度合い(金銭的価値への換算)に分けて分析している(図2)。

そのうえで、インシデントの影響を許容範囲内に影響を抑えるために、セキュリティ対策を実施に向けて4つの観点からの取り組みを要求する。

第1の観点 :運用前(設計・製造段階等)におけるフィジカル・サイバー空間をつなぐ機器・システムの確認

第2の観点 :運用中のフィジカル・サイバー間をつなぐ機器・システムの確認

第3の観点 :機器・システムの運用・管理を行う者の能力に関する確認

第4の観点 :その他、社会的なサポート等仕組み

2022年4月には「ユースケース集」も公開した。「家庭用ガス給湯器の遠隔操作」「ドローンを活用した個人による写真撮影」などIoT機器利用の具体例を6つ挙げながら、リスクのマッピング手法やカテゴライズ手法に関する指針を示す。

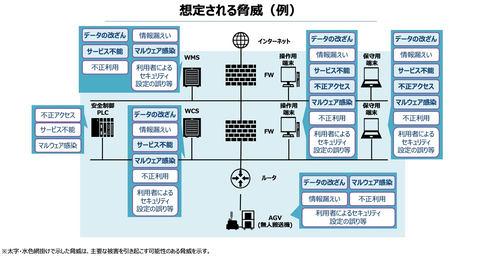

リスクマネジメントの進め方としては、例えば物流事業者の物流倉庫における無人搬送車(AGV)による自動ピッキングのケースでは、次のようなステップを踏む(図3)。

まず事前準備として、対象機器やシステムの概要、適用主体および他のステークホルダーの情報を整理する。そのうえでリスクアセスメントとして、セキュリティインシデントによって倉庫内の業務が停止した場合の経済的影響を、倉庫内だけでなく、取引先やサプライチェーンを含めて評価する。

想定されるリスクには、「倉庫管理システムが不正にアクセスされ、在庫情報が改ざんされ、配送の停止や誤配送が生じ得る」「配送の停止や誤配送により、搬送会社や工業資材の利用者など、物流サービスの提供を受ける倉庫外部の事業者などへ影響が及ぶ可能性がある」などが考えられる。

これらリスクに対し、不正アクセスや、サービス不能、マルウェア感染など影響度が大きいリスクにつながり得る脅威を整理する。そして初めて、システム別、機器別に対策を考える。

セキュリティ・バイ・デザインを促進しSBOMの導入を検討へ

IoT製品/サービスのセキュリティ強化に向けては、開発段階からセキュリティ対策を組み込む「セキュリティ・バイ・デザイン」を促進する。特に、中小企業がIoT機器を開発する際の支援策として「セキュリティ・バイ・デザインを実現する開発段階検証事業」を展開する。サイバーセキュリティ専門の検証事業者が開発段階から脆弱性を検証する。

奥田氏は「開発段階からセキュリティ対策に取り組んでいる企業は、まだまだ限定的だ。十分な脆弱性対策を実施できず、1000万円以上の損害につながった企業も存在する」と明かし、ソフトウェアの開発段階からのセキュリティ対策の必要性を訴える。

ソフトウェアの脆弱性対応の一環としては「SBOM(Software Bill of Materials:ソフトウェア部品構成表)」の活用の検討を、分野横断サブワーキンググループ内にあるソフトウェアタスクフォースが進めている。

SBOMは、ソフトウェアを構成する各コンポーネントを誰が作り、何が含まれ、どのような構成になっているかなどを示すもの。ソフトウェアの構成情報を詳細に把握でき、ライセンス管理や脆弱性対応への活用が期待できる。「2021年5月に米国が発令した大統領令においてもSBOMが言及されている。今後、政府調達要件として整備が進むと想定される」(奥田氏)。

2021年度(令和3年度)に経産省が実施したSBOMの実証では、従来の部品管理を含む4つのシナリオに関し、SBOMなどの作成・活用にかかる工数と費用を計測した。

結果に対し奥田氏は、「SBOMはツール導入などの環境整備や学習など初期工数が大きいものの、作成・活用のための運用工数は手作業による部品管理に比べ小さくなる。管理対象のソフトウェア部品が多いほど、SBOMの導入効果が大きくなると想定される」と話す。

初期工数の大きさについては、「ツールの利用で初期工数を削減できると考えられる。SBOMツールと既存の構成管理ツールを連携することで、脆弱性の影響範囲の特定などの工数削減につながる可能性がある」(奥田氏)という。そのためには、ツールの使用方法や留意事項などのノウハウを整理した日本語ドキュメントの整備などの必要性も確認できた。

こうした結果を受け2022年度(令和4年度)には、「SBOMに関して規制や推奨化が見込まれる分野や効果が大きいと思われる分野などを候補にした実証実験に向け、参加企業の選定や実証内容の設計などを検証する予定」(奥田氏)である。

奥田氏は、「IoT機器などの提供者は、その製品/サービスのセキュリティ対策に責任を持つ必要がある。特に製造業の事業者は、IoT-SSFが示すユースケース集を参考にしてほしい」と強調する。