- Column

- ツナガル社会を守るサイバーフィジカルセキュリティ

IoTセキュリティ対策では利用者との密なコミュニケーションが重要に

「IoTセキュリティフォーラム2022」より、横浜国立大学の吉岡 克成 准教授

IoT(Internet of Things:モノのインターネット)機器におけるセキュリティの重要性が高まるなか、利用者と製造者、設置運用者それぞれの責任範囲や対応能力に“認識のギャップ”があることが明らかになってきた。横浜国立大学 大学院環境情報研究院/先端科学高等研究院 准教授の吉岡 克成 氏が、同大学で取り組むIoTサイバー攻撃観測などに基づき“認識のギャップ”を前提としたセキュリティ対策の重要性を訴えた。

横浜国立大学は2015年から、IoT(Internet of Things:モノのインターネット)機器などに対するサイバー攻撃を観測するシステムを構築・運用している。マルウェアに感染した機器群の受動的観測や、脆弱性やセキュリティの問題を有する機器群を能動的に観測する仕組みを持つ。同システムで収集した情報を分析することで、IoT機器の利用者、製造者、運用者、公的機関といったステークホルダーへの情報提供や注意喚起を続けている。

同大学 大学院環境情報研究院/先端科学高等研究院 准教授の吉岡 克成 氏は、「注意喚起では、特定の相手に対し、電話やメールといった具体的な方法で“特定のセキュリティ問題”を伝える活動している。そこから『誰が、どのような立場で、どのような方法で、誰に注意喚起するか』によって、その効果が大きく異なることが分かってきた」と話す(写真1)。

注意喚起で脆弱性が検出される重要IoT機器の台数は減少

吉岡氏らが注意喚起した例に国内の重要IoT機器がある。治水や防災、発電といった重要施設を遠隔監視するためのデータロガーや制御機器などの重要IoT機器は、「ルーターなどのアクセス制御の設定に不備があると、外部から施設へ認証なしでアクセスできるようになってしまう」(吉岡氏)という。

地方自治体が運用する水道監視システムや流入河川ゲートなどに対し2020年には、「重要IoT機器の候補を924件発見し、それらの機器において修正プログラムが提供されていない未知の脆弱性である『ゼロディ脆弱性』を13件発見した」(吉岡氏)。そのうえで「359件の利用者を特定し、224件に注意喚起した結果、83%に当たる187件が何らかの対応を実施した」(同)。

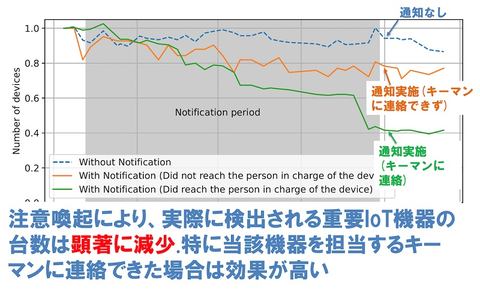

IoT機器の利用者に対する意識調査によれば、「9割の利用者が重要IoT機器が部外者に閲覧される事態を意図していなかった」。吉岡氏らによる注意喚起により、不備が検出される重要IoT機器の台数は減少している。「特に当該機器を担当するキーパーソンに連絡できた場合の効果が高い」と吉岡氏は話す(図1)。

ステークホルダーの間に責任範囲の認識にズレがある

重要IoT機器に対する注意喚起は、発見者から施設の設置関係者や機器メーカー、あるいはIPA(情報処理推進機構)やJPCERT/CC(ジェーピーサート・コーディネーションセンター)などのステークホルダーに送られる。ただ「施設設置関係者の多くはシステムには詳しくないため、システムの構築・運用を担当するSI(System Integration)事業者などもステークホルダーに含まれる」(吉岡氏)。

だが吉岡氏は、「現実にはステークホルダー間で、それぞれの責任範囲に対する認識のズレがしばしば見られる」と吉岡氏は指摘する。

例えば、施設関係者は「セキュリティについては業者に任せている」とし、SI事業者は「過去の実績に沿って構築している」「VPN(仮想私設網)などは必須ではないと理解している」といった回答が返ってくる。一方で機器メーカーからは「基本的には安全なネットワークで使用する前提で設計している」「インターネット経由ではVPNなどの利用を推奨している」と反応するなど「責任分界点が不明だ」(吉岡氏)という。

さらに、「情報の伝達/共有手段がない、または弱いという課題もある(吉岡氏)。例えば、施設関係者が「システムを構築したSI事業者との契約は終了しており、導入当時のことはよく分からない」とすれば、機器メーカーからは「ファームウェアアップデートの必要性を周知する手段がなく、ホームページに掲載する程度しかできない」とする。

海外製品の場合も、注意喚起がうまく機能しない。全世界を対象に探索した際に、8機種、3875件の脆弱性を発見し、その半数以上が米国内にあり、一部は空港などの重要施設への設置を示唆する記載があった。そこで米国の緊急事態対策チーム「US-CERT」に情報提供したところ、「数日のうちに『IPアドレス所有者への注意喚起が完了した』旨の返信があったが、その後の改善は見られなかった」(吉岡氏)という。

車載ルーター/ゲートウェイなどの脆弱性を発見した際は、公的機関ではなく各メーカーに連絡した。だが「反応は鈍かった。問題が認識されていないのか、あるいは日本の大学から唐突に連絡が来ても適切に対応する社内体制ができていないのかもしれない」と吉岡氏は話す。