- Column

- ツナガル社会を守るサイバーフィジカルセキュリティ

IoTセキュリティでは「信頼の基点としてのハードウェア」が重要になる

「IoTセキュリティフォーラム2022」より、産業技術総合研究所の川村 信一 氏

セキュリティ保証で先行するICカードと「ISO/IEC 15408 CC」

そのためにCPSECが力を入れているのが、対策の有効性と脆弱性の有無を確認するための「セキュリティ保証スキーム」だ。川村氏は、「ほとんどのIoT機器ではセキュリティ対策が必要になる。セキュリティ保証スキームの考え方を、さまざまなIoT機器に展開していくことが重要だ」と強調する。

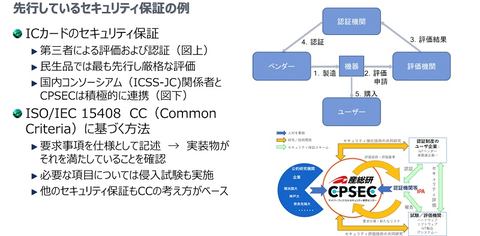

セキュリティ保証で歴史的に先行しているのが、ICカードのセキュリティ保証である。その根本には国際標準の「ISO/IEC 15408 CC(Common Criteria)」に基づく保証がある(図2)。ICカードのセキュリティ保証は「第三者が評価や認証する仕組みで、民生品では最も厳格な評価になっている」(川村氏)

CCは、「要求事項を仕様として記述し、実装物がそれを満たしていることを確認する。実際に侵入を試みる試験も実施する」(川村氏)。この考え方は、「ほぼすべてのセキュリティ保証のベースになっている」(同)という。

半導体や電子機器に挿入される不正機能の検証技術を開発へ

セキュリティ保証スキームをIoT機器へ適用するためのポイントとして川村氏は、「保証の形態、評価対象の態様、想定する攻撃類型、評価手順の更新、脅威の相場観、保証コスト、ユーザーニーズ、ルールの形成、エコシステムの形成など」を挙げる。

これらの要素を考慮し、スキームの適用を拡大するためにCPSECは、さまざまな施策に取り組んでいる。代表的な3つの取り組みを紹介する。

■取り組み1:半導体・電子機器などの脆弱性評価技術

システムの信頼の基点になり得るか、脆弱性の程度を評価する指標を策定する。アプローチとしては、機器に攻撃を仕掛け、その攻撃が有効かどうかを評価する。既知の攻撃技術を体系化し、攻撃の有効性指標を脆弱性の評価尺度にする。

最新の攻撃手法に向けては、新たな評価指標と評価手順を確立する必要がある。セキュリティ評価スキーム研究チームは、公知の攻撃手法をリスト化し「ハードウェアセキュリティデータベース」として公開している。「安価なIoT機器を対象としたセキュリティ保証のあり方も検討している」(川村氏)いう。

■取り組み2: NAM(Nano Artifact Metrics:ナノ人工物メトリクス)技術

NAMは、数ミリ角のチップにランダムパターンを安価に製造するための技術である。サプライチェーン上に流通する製品の固有IDとして利用する。「NAMのランダムパターンは物理的に偽造や複製が難しいため、不正な半導体チップを排除できるようになる」と川村氏は説明する。

現状は、基礎技術を確立するためにNAM技術の有効性・優位性を裏付けるデータを取得している段階だ。今後、社会実装のためのフィジビリティスタディやパイロット実証などの展開を目指す。

■取り組み3:ハードウェアトロージャンなどの不正機能を検出する技術

ハードウェアトロージャンは、半導体や電子機器に挿入される不正機能である。解決策として全世界でさまざまなアプローチが検討されているが、「未だに決定打がない状況だ」(川村氏)という。

有望策としては、「愚直だが製造の各段階で不正な機能がないかを検証する方法」(川村氏)がある。具体的には、「製造の各段階で要求される機能を正確に定義し、その通りになっているかどうかを検証する方法が考えられる」(同)。例えば、半導体チップの物理的検証を低コストで実施する手法の1つとして、「光学顕微鏡を使った観察の有効性について検証中」(同)だ。

不正機能の挿入は製造の全工程で発生する可能性がある。そのため、「単一の方法で防ぐことは極めて難しいだけに、不正機能検出の新しいアプローチが求められている」と川村氏は話す。

具体的には、半導体の設計、製造、ファームウェアのロード、IoT機器への組み込み・運用・廃棄の4つのフェーズに分けて検証することで、サプライチェーン全体で不正機能の混入を排除するアプローチだ。川村氏は、「こうした包括的な取り組みを検討した例はなく、研究すべき課題は多岐にわたる」と説明した。