- Column

- 問われるサイバーレジリエンス

ウクライナ情勢で先鋭化するサイバー攻撃、産業システムを狙う「Sandworm」の実態と対策

「重要インフラ&産業サイバーセキュリティコンファレンス」より、 Google Cloud Mandiant の千田 展也 氏

- 提供:

- Google Cloud Mandiant

マルウェアを使わない新たな攻撃手法で3カ月以上も潜伏

Mandiant は現在、Sandwormが2022年後半からウクライナの変電所を標的に展開している攻撃を「かつてない斬新な手法」(千田氏)として注視しているという。「通常、国を背景としたサイバー攻撃は、攻撃を受けた側からの帰属や報復を考慮し、その想定される露出や影響を調整して展開される。Sandwormの場合、我々の想定範囲から一歩踏み込んだ攻撃が多く、その意味で先端的な存在といえる」(同)からだ。

その攻撃は、変電所のサーキットブレーカーを誤作動させ停電を引き起こしたもので、ウクライナ全土の重要インフラに対するロシアのミサイル攻撃とタイミングを合わせて実行された。

手口としてはまずIT環境に不正アクセスしOTシステムに潜入。その環境に既に存在するシステムやツールを流用する「Living off the Land(環境寄生型)」と呼ばれる手法で攻撃を展開する。

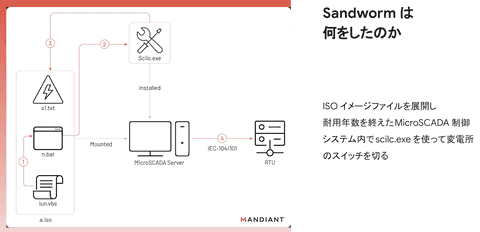

具体的には、OTシステムを集中管理するためのフレームワーク「MicroSCADA」と、そのプログラミング言語「SCIL(Supervisory Control Implementation Language)」を利用した。「a.iso」というISOイメージファイルをMicroSCADAのサーバー上に展開し、その中の「lun.vbs」というWindowsスクリプトによりバッチファイル「n.bat」を起動して、変電所のスイッチを操作した(図2)。

この攻撃は、「すでにあるプログラムや資産を悪用している点が特徴だ」と千田氏は指摘する。利用されたSCILはOT制御に特化した複雑なプログラミング言語である。「攻撃者は時間とコストをかけてSCILを学習している。侵害してから少なくとも3カ月間、攻撃者はその環境に留まっていたことが確認されており、その間に当該環境とSCILに関する知見を得ていたと考えられる」(同)という。

攻撃に使われたのはMicroSCADAのネイティブAPI(アプリケーションプログラミングインターフェース)と、それを作動させるWindowsスクリプトファイルで、マルウェアではない。APIに対して今回の攻撃で使われたコマンドは、「デフォルトでは無効とされていたが、現場の環境では必要があり特別に有効化していた。攻撃者はそれを確認したうえで攻撃を実行している」と千田氏は説明する。

アンダーグラウンドで交換される次の標的の情報

こうした国家を背景とする攻撃活動の他にも Mandiant は、アンダーグラウンドでの多数の情報源を監視している。RaaSに関しても「そのアフィリエイトや、初期侵害で獲得したアクセスや侵入口・手法・資格情報などのやり取り、どのインフラの、どのネットワークを標的とするかといった攻撃者間の情報交換も確認している」(千田氏)という。

攻撃者間が話題として多く取り上げているのは、「OTのGUI(グラフィカルユーザーインタフェース)やインターネットからアクセスできるデバイスなどで、一般公開されているものや多要素認証が導入されていないセキュリティレベルが脆弱なシステムが含まれる」(千田氏)。それらの対策にはやはり、「多要素認証の設定、適切なパッチ管理など、インターネットにアクセス可能な資産における基本的なセキュリティ施策が有効だ」と千田氏は強調する。

Sandwormの事例を元に Mandiant が考える対策ポイントとして千田氏は、次の5つを挙げる。

対策1 =TTP(Tactics, Techniques, and Procedures)の見直しと分析 :最先端の攻撃者は、SCILの学習など適応能力を備え、それを使って攻撃する。単にグローバルでシェアが高いセキュリティ製品における脆弱性が要因ではない。それを念頭に、観測されたTTPを分析し個々の環境に照らし合わせて、その対応を策定する。

対策2=挙動監視 :重要なプロセスやデータ(クラウンジュエル)については、正常なプロセスやデータの流れをベースラインとして把握し、例外を検知可能とする監視を実施する。

対策3=IT環境のさらなるセキュリティ向上 :Sandwormの事例ではITシステムが最初に侵害され、そこからOTシステムに侵入している。OTセキュリティはもちろん、基本的なITセキュリティ対策を徹底し、さらに強化していく必要がある。

対策4=IT/OT関係者間での共同体制の構築 :関係者間でコミュニケーションを図り、OT固有の侵害対応のプロセスと手順を確保するなど、一体となって攻撃者に対して立ち向かう体制を構築する。

対策5=不審な活動の監視・調査 :未知の脆弱性を突いて仕掛けてくるゼロデイ攻撃や、サプライチェーンからの侵害、インサイダーによるものなど初期侵害を阻止するのが難しい攻撃への対応として、不審な活動を監視・調査するプロセスをIT/OT環境に実装する。

「どのような対策を取ったとしても、防ぎきれない攻撃というものは存在する。それを想定した体制の構築が重要になる」と改めて強調する。