- Column

- 問われるサイバーレジリエンス

ウクライナ情勢で先鋭化するサイバー攻撃、産業システムを狙う「Sandworm」の実態と対策

「重要インフラ&産業サイバーセキュリティコンファレンス」より、 Google Cloud Mandiant の千田 展也 氏

- 提供:

- Google Cloud Mandiant

サイバー攻撃による脅威の進化や変化に合わせインフラの管理態勢も対応を進める必要がある。 Google Cloud Mandiant のシニア・プリンシパル・アナリストである千田展也氏が「重要インフラ&産業サイバーセキュリティコンファレンス(主催:インプレス、重要インフラサイバーセキュリティコンファレンス実行委員会、2024年2月14日〜15日)」に登壇し、サイバー攻撃グループの代表的な例やインフラ管理者が取るべき対策の方向性を解説した。

「重要インフラを対象にしたサイバー攻撃は、リアルな世界における紛争とも相まって、激化・高度化している。この状況に対応するためには『相手を知る』必要がある」−−。脅威動向を日々、観察している Google Cloud Mandiant のシニア・プリンシパル・アナリストである千田 展也 氏は、こう強調する(写真1)。

米 Mandiant は、動的なサイバー防御や脅威インテリジェンス、インシデント対応サービスなどを手掛けるセキュリティ専門ベンダー。2022年に米 Google の傘下になった。

組織化するサイバー攻撃者により脅威が高まっている

千田氏は、「サイバー攻撃者は、その背景、どのようなモチベーションを持って攻撃しているかなどで分類され、それぞれに組織化が進んでいる」と指摘する。その一例が「RaaS(Ransomware as a Service:ラース)」だ。身代金要求などのランサムウェア攻撃に必要な技能を持った人材やツールをすべて提供するエコシステムもしくはビジネスモデルである。

RaaSには、脆弱性のリサーチャーからソフトウェアエンジニア、インフラ調達者、分析アナリスト、実行者の人事担当など匿名のサイバー犯罪者が集まり、「それぞれが得意な分野のツールや情報をやり取りすることで攻撃者は組織化され、その能力を最大化して多くの成果を得ている」(千田氏)という。

千田氏によると、サイバー攻撃者は目的別に、(1)破壊・妨害・諜報活動に携わるもの、(2)ランサムウェアなど金銭目的のもの、(3)「ハクティビスト」と呼ばれる主義・主張の喧伝を目的としたもの、(4)偽情報などで社会不安を煽る情報作戦に分けられる。

破壊・妨害・諜報活動に携わるものの中には、「ロシア、中国、イラン、北朝鮮の国家を背景にした『ビッグ4』と呼ばれるグループが含まれる。なかには、電力施設など重要インフラに甚大な被害をもたらすグループも存在する」と千田氏は説明する。

特にロシアのグループはウクライナ情勢を背景に攻撃力を高めている。事実、ロシアによるウクライナ侵攻は新たなサイバー攻撃手法の開発を促し、「IT(Information Technology:情報技術)とOT(Operational Technology:制御技術)のシステム領域を越えて、より専門的で高度な産業制御システムへの攻撃も明らかになっている」(千田氏)

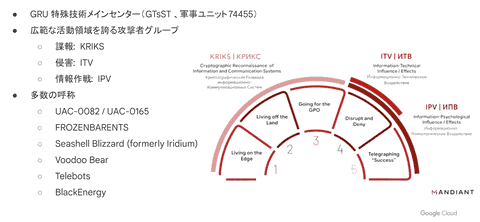

中でも「破壊的な攻撃を展開していることで知られる『Sandworm』が最大勢力となっている」と千田氏は話す(図1)。Sandwormは、Mandiant が実施した攻撃勢力の分析に基づく識別名称で、他の研究者による別称も複数ある。だが、「このグループには少なくとも10年以上の活動履歴があり、ロシア軍部とのつながりも指摘されている」(同)という。

千田氏によれば、Sandwormは2015年にウクライナの送電会社3社に対し物理的な軍事作戦と協調した停電を引き起こしたほか、2016年にはウクライナの送電変電所でマルウェアを展開し、電気エネルギーシステムの乗っ取りを実行。2017年にはランサムウェアを装ったマルウェアをウクライナの税務ソフトウェア経由でグローバル企業に感染させ、全世界で数十億米ドルの被害をもたらした。

このほか「情報作戦にも関与し、グルジアとポーランド両国に対して互いの国民感情を貶め、西側同盟国との間に溝を作ることを目的としたサイバー情報作戦を展開している」(千田氏)とする。