- Column

- 問われるサイバーレジリエンス

工場などのデジタル化が進展しOTサイバーセキュリティは構築から運用の時代に

「重要インフラ&産業サイバーセキュリティコンファレンス」より、KPMGコンサルティング テクノロジーリスクサービス/ディレクターの保坂 範和 氏

- 提供:

- KPMGコンサルティング

OTセキュリティの推進には経営層の意識共有・後押しが重要

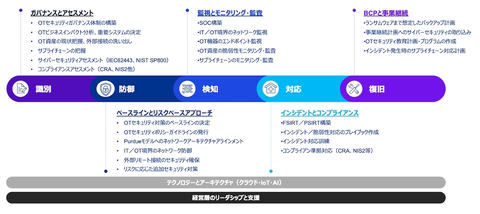

こうしたOTセキュリティの現状や法制度対応を踏まえ、何を、どのように強化していけば良いのか。それに対しKPMGコンサルティングではロードマップを提示する(図2)。

具体的には、経営層のリーダーシップと支援があることを土台に、テクノロジーおよびITとOTの融合のアーキテクチャーを構築。その上で「CSF(Cybersecurity Framework)」が掲げる5カテゴリー、すなわち(1)ガバナンスとアセスメント、(2)ベースラインとリスクベースアプローチ、(3)監視とモニタリング・監査、(4)インシデントとコンプライアンス、(5)BCPと事業継続のための施策を展開する。

ロードマップの推進には、「経営層の意識共有・後押しが重要だ。そのうえでガバナンス体制を、実際のオペレーション部門と管理部門、監査部門の3ラインに分けて構築すべきだ」と保坂氏は指摘する。例えば工場では「教育、監査、改善、分析対応のPDCAを回し、内容を本社側でモニタリングし、過不足やリスクの大きさを判断して方向づける」(同)

そこでは、「IT同様に、ガバナンスのマネジメント体制をきちんと作り上げることが大切だ。対策が本当に必要なのか、コストとリスクのバランスは取れているのかを判断できる」と保坂氏は強調する。

また技術寄りの話題として保坂氏は、機器をレベル分けしセキュリティ対策を講じる「Purdueモデル」に触れ、ITとOTをIEC 62443に照らし合わせた際の一例を次のように説明する。

「まずは状況を把握し、さまざまなガイドラインからセキュリティの『ベースライン』を決定する。モニタリングで、ベースラインでは対応しきれないリスクが出てきた場合、事業リスクに応じて追加対策をとる。コンプライアンスとセキュリティ両方のレベルを高め、コストとのバランスを見ながら対策する点においても『ベースラインを用いること』『リスクに基づいた分析』が重要になる。

分析にあたっては、資産を把握し、外部から影響を埋める可能性を可視化する。範囲や日数、影響の大きさも加味し、影響がない場合は『対策不要』あるいは物理的に保護するなどを判断し、ベースラインを決める」

OTセキュリティもガバナンス構築から運用の時代に

保坂氏は「OTセキュリティもガバナンス構築から運用の時代に変化してきている。自社のOTセキュリティ戦略を是非、現場の目線から実行性のある仕組みとして運用していただきたい」とエールを送る。