- Column

- IoTが求めるモノのアイデンティティ管理とOTセキュリティ

爆発的に増加しているマシンアイデンティティの8タイプとセキュリティ課題【第2回】

第1回では、DX(デジタルトランスフォーメーション)への取り組みが加速される中、改めて指摘されている「アイデンティティ」の重要性について解説した。そして、これまでのヒトのアイデンティに加え、より重要性が増しているモノのアイデンティティである「マシンアイデンティ」を紹介した。今回は、そのマシンアイデンティティにおける組織において最も一般的な8つのタイプを解説する。

弊社の調査によると、マシンのID数は、ヒトのID数の45倍を超えている。ここでいう“マシン”には、RPA(ロボティックプロセスオートメーション)におけるワークロードのボットや、クラウド上で実行されるマイクロサービスといったソフトウェアなどが利用するアイデンティティも含まれる。それらは企業がDX(デジタルトランスフォーメーション)への取り組みを進める中で、指数関数的ペースで増加している。

そうしたマシンは、業務を遂行するに当たり、重要なリソースへアクセスする必要がある。そのため多くは、パスワードやSSHキー、API(アプリケーションプログラミングインタフェース)などの“シークレット(秘密)”を利用している。ヒトが利用する特権資格情報と同様に、これらマシンが利用するシークレットも保護する必要がある。

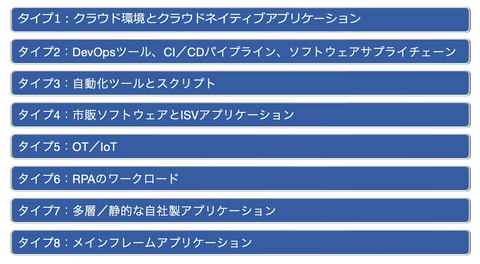

組織が利用しているマシンアイデンティティは一般に図1に示す8つのタイプに分けられる。各タイプについて、それぞれのセキュリティ上の課題とともに解説していく。

タイプ1:クラウド環境とクラウドネイティブアプリケーション

多くの組織は現在、複数のCSP(クラウドサービスプロバイダー)が提供するサービスを利用している。各CSPは、シークレットの保管・アクセス・管理において、それぞれが独自の方法を採用している。

CSPが構築するクラウドネイティブなアプリケーションは、「マイクロサービス」と呼ぶ単位で開発され、CI/CD(Continuous Integration/Continuous Delivery:継続的な統合とデリバリー)の仕組みを使って継続的に更新されている。多くの場合、各マイクロサービスは、クラウド内にある他のマイクロサービスと通信するためにシークレットを利用している。そのため、開発者によって使い勝手の良い作業環境を維持しつつ、柔軟かつ動的なセキュリティの担保が必要だ。

セキュリティ上の課題

・開発者が、コード埋め込みシークレットなどセキュリティ要件を遵守しない可能性がある

・組織のセキュリティ要件を満たさず、コンプライアンス上の問題が生じる可能性がある

・DevOps(開発と運用の統合)ツールやコンテナプラットフォームへのセキュリティ対策不足の可能性がある

・コード管理用リポジトリで、機密情報やクラウドアクセスキーを誤って公開してしまう可能性がある

タイプ2:DevOpsツール、CI/CDパイプライン、ソフトウェアサプライチェーン

DevOpsツールは、タスクを実行するために高いレベルの特権アクセスを必要とする。だがCI/CDパイプラインや、その他DevOpsツールは“Tier Zero”資産として既知であり、それらが利用しているシークレットを攻撃者が侵害すれば、より高い権限の認証情報にアクセスできる。ソフトウェア開発ライフサイクルの進行は速く、そこで使用されるツールは、DevOpsチームが必要なセキュリティ対策を十分に理解していない場合、大きな脆弱性ポイントになる。

セキュリティ上の課題

・開発サイクルの早い段階からセキュリティに取り組む必要性がある

・組み込み型シークレットの管理機能の利用で、シークレットや資格情報の拡散が助長される可能性がある

・ツールへの侵害から、攻撃者がより高いアクセス権限を入手する可能性がある

タイプ3:自動化ツールとスクリプト

自動化ツールやスクリプトを活用すれば、複雑なITタスクや関連タスクを人手の介在なしで実行できる。それらの中には、利用頻度が少なく、PowerShellスクリプトなど単純なものも存在する。そのような単純なスクリプトには「重大な脆弱性は含まれていない」と考えがちだ。だが多くの場合、その実行には高いレベルの特権アクセスが必要であり、過去いくつかの著名な侵害の原因になっている。

セキュリティ上の課題

・資格情報が埋め込まれているスクリプトを、リポジトリへポストすることで露呈しまう危険性がある

・スクリプトの単純さゆえに、セキュリティ脆弱性ポイントとして見過ごされてしまう可能性がある

・複製が容易で、かつ利用頻度が低いため、追跡が困難である

・自動化ツールの組み込み型シークレット管理機能が、シークレットや資格情報の拡散を引き起こす可能性がある

・基本的なツールであっても、攻撃者が価値の高い資格情報を摂取できる可能性がある