- Column

- IoTが求めるモノのアイデンティティ管理とOTセキュリティ

IoT/OTデバイスに対するセキュリティ強化対策の実際【第5回】

OTデバイスのセキュリティを強化する方法

OT環境を持つ組織は、運用効率を犠牲にすることなく、ネットワークと重要な資産を守る必要がある。適切な制御と監視により組織は、セキュリティ標準を犠牲にすることなく、IT(Information Technology:情報技術)とOTを利用する内部ユーザーや外部ベンダー、アプリケーションに対し、それぞれに必要なアクセスを提供できる。

組織は、特権資格情報の保護、セッションの分離、監視・制御を実装し、IT/OT環境とリモートユーザーの間の接続に起因する脆弱性に対処できる。OTへのリモートアクセス時には、ゼロトラストアクセス、生体多要素認証、ジャストインタイムのプロビジョニングを組み合わせることで、従業員や外部ベンダーが安全かつ迅速にリモートから重要なシステムにアクセスする方法を提供できる。この時、VPN(Virtual Private Network:仮想私設網)、エージェント、パスワードなどは一切必要ない。

資格情報の侵害リスクを軽減するために必要な3つのステップを以下に紹介する。

ステップ1:特権アカウントと認証情報の検出

組織はまず、アクセスを許可している全てのユーザー、アプリケーション、および関連する資格情報を特定する必要がある。その検出には、ユーザーに割り当てられた全てアカウントと資格情報、アプリケーションに埋め込まれたパスワード、またはローカルに保存されたSSHキーを使用してアクセスされるアプリケーションのアカウントまでを含める必要がある。

内部および外部のユーザーがOT環境にアクセスする際に使用している特権アカウントを把握するためには、特別に設計されたツールを使ってネットワークセグメント全体をスキャンした結果のレポートを参照する方法がある。

ステップ2:認証情報の管理と保護

全ての特権アカウントと、その資格情報を特定できれば、不要になった可能性のあるアカウントや、変更が必要な古い資格情報を検出できる。組織にすれば、OT環境にアクセスするアカウント数を減らし、残りの資格情報を安全なデジタル保管庫に保存してOT環境におけるサイバー攻撃対象領域を減らす最適な機会になる。

ユーザーは、パスワードまたはSSHキーの安全な取得、アカウントへの直接接続を要求できる。頻繁に役割を変更するユーザーが作業する場合において特に有効だ。

組織が安全なデジタル保管庫で資格情報を保存・管理し、システム化された資格情報の定期的かつ自動的なローテーションを組み合わせることで、資格情報に関連するリスクが大幅に軽減される。エアギャップ環境でオフライン作業を実施するユーザーについては、オフラインで資格情報を安全に取得できる仕組みの導入が効果的である。

もう1つの推奨方法は、使用する度に資格情報をローテーションするワンタイムパスワードの導入だ。加えて多要素認証を強制した、さらなるアクセス保護を保管庫に実装したり、機密性の高い資格情報を利用する場合はワークフロー承認プロセスを強要したりすることもできる。

これにより、重要なシステムへのアクセスが必要な内部ユーザーとリモートユーザーは、保管庫に保存されている資格情報に安全かつ利便性高くアクセスできる一方で、認証情報の管理と制御については組織が一元的に管理できるようになる。

さらに重要な利点の1つは、資格情報へのアクセスに対する保護と制御に加えて、個人の責任範疇が明確化することにある。ユーザーは資格情報にアクセスするため、デジタル保管庫にログインするが、各人のアクティビティは追跡・記録・報告されるため、共有アカウントに関連するリスクが大幅に軽減し、監査およびフォレンジックのプロセスが効果的に強化される。

内部ユーザーと外部ユーザーの間で資格情報を共有することが頻繁に発生しうるOT環境においては、詳細レベルでの個人アクティビティの明確化は、当該アクションの責任者が、組織内の誰か、またはベンダーなのかを明確に把握することに役立つ。

ステップ3:特権セッションの保護と監視

組織内・外であれ、OT環境にアクセスする組織が管理していないエンドポイントは、攻撃者がキーロギングソフトウェアや、その他ツールを含むマルウェアを利用して、組織の機密資産への直接アクセスや特権資格情報を取得する機会を与えてしまうリスクがある。

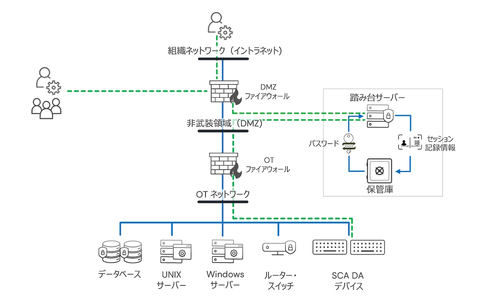

このリスクを軽減するための主な方策は、ネットワークの外部から確立される全てのセッションを、踏み台サーバー等を利用して分離して、監視および記録することだ。図2に踏み台サーバーを活用した例を示す。

ユーザーが接続先システムに対するリモートアクセスを要求すると、RDPやSSHなどの標準プロトコルを介して、リモートユーザーのエンドポイントと踏み台サーバーの間に1つ目のセッションが作成される。

踏み台サーバーは、デジタル保管庫と安全な通信経路を介し、接続先システムの特権資格情報にアクセスし、その情報に基づいて接続先システムとの間で2つ目のセッションを確立する。ユーザーのエンドポイントと接続先システムの間の完全な分離が実現する。

最後に踏み台サーバーが、これら2つの独立したセッションを結び、監視・記録することで、リモートユーザーは安全な形で接続先システムにアクセスできる。

IoT/OT環境に対する安全確保は優先度が高い

IoT/OTデバイスに狙いを定める攻撃者は増加している。政治的な動機に基づき必要不可欠な公共サービスの妨害を目的にするものや、金銭目的で被害者を恐喝し身代金を目的にするものもある。

このような時代において、IoT/OT環境に対する安全確保は、優先度を上げて取り組むべきだ。組織のセキュリティチームには、以下の点を考慮して施策の優先度を是非、検討してほしい。

●IoT/OTのデバイスは、ビジネスにとって、どの程度重要で、セキュリティ脆弱性が起因してオフラインになった場合、どのような影響があるのか

●攻撃者がデータを盗んだり、IoT/OTデバイスを制御したりした場合、どのような影響があるか

●IoT/OTデバイスは、組織の他のネットワークへの入り口になる可能性があるか

●IoT/OTデバイスの安全性に関して、満たすべきコンプライアンス要件があるか

本連載では、アイデンティティ保護の重要性、マシンID、IoT/OT環境の変化、それに伴うセキュリティ面の課題と強化策について解説してきた。その内容が、なんらかの形で読者のみなさんのビジネスに役立つことを願っている。

佐野 龍也(さの・たつや)

CyberArk Softwareソリューションズ・エンジニアリング本部 本部長。入社以来、ソリューションズ・エンジニアリング本部のマネジメントを担うとともに、日本市場において、組織のセキュリティレベルをさらに高めるアイデンティセキュリティの浸透・拡大に貢献している。CyberArk Software入社前は、アバイア、日本マイクロソフト、A10ネットワークス、ドキュサイン・ジャパンなどの外資系企業において、コールセンター、ユニファイドコミュニケーション、ロードバランサー・ネットワークセキュリティ、電子署名・契約管理SaaS製品に関わるビジネス開発やプリセールスとして事業成長に尽力した。