- Column

- 事業を守るOTセキュリティ〜なぜ(Why)・どう(How)守るべきか

Why(なぜ)の2:ITとの融合はもとより製造業特有の状況にも脅威が迫っている【第2回】

外部ネットワーク経由以外にも脅威の入口がある

代表的なインシデント事例に、2010年に発生した「Stuxnet」が挙げられます。USBを介して閉域ネットワーク内に侵入され、核施設の制御装置が標的になったことで、大きな話題になりました。外部ネットワーク経由以外の脅威の入口は、必ずしも運用や管理が行き届いていない場合が多く、侵入を許してしまう可能性が非常に高いとされています。

外部ネットワーク経由の脅威であれば、ITセキュリティ対策によって検知され、攻撃を未然に防げる場合があります。しかし、外部ネットワーク経由以外の脅威の場合、検知の仕組みが備わっていないことが多く、場合によっては侵入されたこと自体に気付かず、結果として攻撃や物理的な被害を受けてしまうことがあるのです。

加えて、工場などには、製造業やインフラ業界で長期間使用されてきた制御システムや機器といったレガシーシステムが多数存在しています。OT領域特有のシステムだけでなく、付帯する汎用OS(基本ソフトウェア)が搭載されたSCADA(Supervisory Control and Data Acquisition:監視制御システム)やEWS(Engineering Work Station)なども含まれます。

これらのレガシーシステムは最新技術の恩恵を受けにくい存在です。設計当初からセキュリティが考慮されていなかったり、パッチが適用されていなかったりと脆弱性が放置されていることがあるからです。

脆弱だとされるプロトコルを使用しているケースもあります。脆弱性そのものは攻撃やウイルスではないため、即座に影響を及ぼすものではありません。しかし、その脆弱性が公開されている場合、悪意のある攻撃者が、その脆弱性を利用しシステムに侵入するのは比較的容易です。そうした脆弱性は放置せず“速やかな対処”が推奨されています。

ただOT環境は、必ずしも“速やかな対処”ができる環境ではありません。複数のレガシーシステムを更新することは非常に高いコストを伴い、場合によってはOSのバージョンアップやパッチの適用がシステムベンダーから許容されないこともあります。操業そのものには影響がないとはいえ、脆弱性のあるシステムを使い続けざるを得ない状況が生じてしまいます。

自社だけを守っていても守り切れないサプライチェーンのセキュリティ

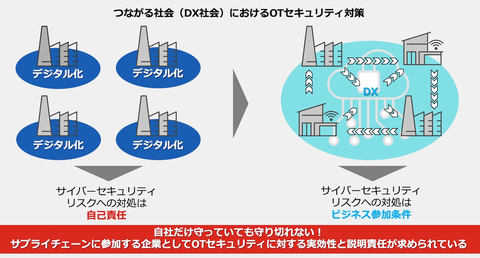

OTセキュリティ対策が求められる課題の1つとして昨今、最も注目を集めているのがサプライチェーンのセキュリティです。デジタル技術の活用により、工場の領域でも、機器と機器、システムとシステム、拠点と拠点、企業と企業の連携が図られていくでしょう。そうした“つながる世界”が、企業を超えたサプライチェーン全体へと拡大しています。

個社単独のデジタル化であれば、事故が発生した際の責任範囲は、その企業に留まります。ですが近年の報道にも見られるように、サプライチェーン間のネットワーク接続や、ベンダーからのリモートアクセス、社外クラウドに直接接続されるIIoT機器など、脅威の侵入経路が多様化した場合、自社だけが対策を講じても、全体を守り切ることは難しい状況にあります(図2)。

調達先でサイバーインシデントが発生し、部品の出荷が停止すれば、自社の製造プロセスが停止する可能性も考えられます。例えば、サプライチェーン関連企業からの生産計画が自社の製造現場にネットワークで伝達される仕組みがあった場合、万が一、サプライチェーン関連企業に脅威が侵入した際には、社外ネットワークと社内ネットワークをブリッジしているサーバーを経由して、その被害が自社にも波及することは容易に想像できます。

サプライチェーンに対するセキュリティ対策は現在、多くの企業で十分に進んでいないのが実状です。「まずは自社の対策から」という声は正しい指摘ですし、他社のセキュリティ対策について、社外の立場から、どこまで介入して対策を提言すべきかについて明確な答えを得ることは難しいでしょう。

まずは自社のセキュリティ対策をしっかりと構築したうえで、ビジネスリスクのあるサプライチェーン関連企業に対し、その状況を把握する必要があります。そうした取り組みが、OTセキュリティリスクの低減と事業継続性の確保に寄与できると筆者は考えます。

製造業特有の本質的影響をビジネスリスクとして評価する

デジタル化の進展は今後も加速すると予想され、閉域ネットワークの安全神話は既に崩壊したと言っても過言ではありません。

そのような状況下にあっては、サイバーセキュリティの脅威が、自社ネットワークのどこを入口にして侵入し、そこから自社のビジネスに、どのような影響を及ぼすのかを詳細に把握する必要があります。特に、脆弱性やマルウェアのようなサイバー脅威だけでなく、製造業特有の本質的な影響をビジネスリスクとして評価することが求められます。

サプライチェーンのセキュリティに関しては、自社以外への影響が懸念されるだけに、これまで以上に優先順位を高めて対応する必要があります。今後のOTセキュリティ対策の重要性を踏まえれば、自社のOTセキュリティ対策の実施状況が、自社が参加するサプライチェーンへの参加条件になる可能性も高まると考えられます。

藤原 健太(ふじはら・けんた)

フォーティネットジャパン OTビジネス開発部 担当部長。現場機器から制御システム、OT領域のデジタル化支援まで幅広く従事し、これまでに訪問したプラント・工場は80拠点を超える。システムエンジニア、営業技術、ビジネス開発、プロジェクトエグゼキューション、アフターセールスなどを経験し、これらの幅広いスキルを活かし、OTセキュリティに関する執筆やメディア出演、イベント講演、社外関連団体での活動など精力的に取り組み業界をリードしている。2022年9月からGUTP+Edgecross合同 工場セキュリティWGメンバー、2024年8月からはJNSA 調査研究部会 OTセキュリティWGメンバー。FS Engineer(TUV Rheinland, #18131/19, Safety Instrumented System)。