- Column

- 事業を守るOTセキュリティ〜なぜ(Why)・どう(How)守るべきか

How(どう)の1:ITとは異なるOTに特有のネットワーク環境【第4回】

OTネットワークが抱える4つの脅威の入口と6つの対策

上述したOTネットワーク特有の構成は、いずれも脅威の侵入口になる可能性があります。重要なのは、これらが脅威の入口になった場合、製造現場へ及ぼす影響を十分に考慮することです。ウイルス感染やデータ漏えいなどの問題と、その防止策としての脅威検知や資産の可視化といった観点にとどまらず、それらが接続されている先で、どのような生産活動が行われているかによって、影響の度合いが大きく異なることを認識する必要があります。

例えば、同じWindows端末であっても、使用される領域が異なれば、その重要性は大きく変わります。オフィス用途の端末と制御システム用のエンジニアリングワークステーションでは、果たす役割や影響範囲が全く異なります。PCに対するセキュリティ対策も一律に適用するのではなく、使用環境や役割に応じた適切な対策が求められるのです。

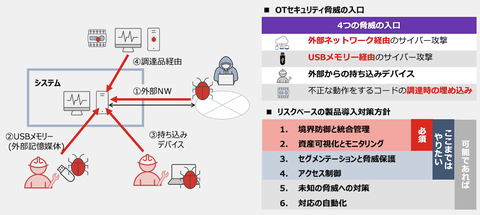

OTネットワークの構成要素は、脅威の入口として4つのカテゴリーに分類されます。(1)外部ネットワーク経由、(2)USBメモリー経由、(3)外部からの持ち込みデバイス、(4)不正な動作をするコードの調達時の埋め込みです(図2)。

これらの脅威に対する予防策としては、セキュリティ製品を適用する方法があります。その基本的な考え方はITと大きく変わりません。4つのカテゴリーへの分類に基づき、リスクベースの製品導入対策を整理すると、優先事項としては次の6つが定義されます。

対策1:境界防御と統合管理

境界防御は技術的対策の中で最初に考慮されるべき要素です。ビジネスリスクに応じて優先順位を定め、予防的観点から技術対策を順次実施し、統合的に保護する必要があります。ファイアウォールは内外の不正な通信や攻撃を検知し、遮断する役割を担います。前述したNICの2枚挿しのような構成にも注意が必要です。

対策2:資産可視化とモニタリング

どの資産が脅威の起点になり得るかを知るためには、対象資産の可視化が不可欠です。資産の可視化により、どの資産から不正な通信や操作が行われているかの特定が容易になります。しかし、脅威検知や脆弱性発見後の対応策が確立されていなければ、対策が複雑化する恐れがあります。

従って、資産の可視化と脅威検知は事故対応の運用の構築と同時に進めるべきです。ただし、全ての資産を対象にするのは現実的ではないため、リスクの高いエリアを優先し、スモールスタートで進めることをお勧めします。

対策3:セグメンテーションと脅威保護

セグメンテーションは、被害を局所化し、事業継続を支えるために重要です。設備単位で想定される被害の大きさを理解しセグメントの範囲を定めることで、一部のエリアがインシデントで停止しても他のラインに影響を与えない構成が理想的です。脅威の入口に対する予防を重視しつつ、可用性や利便性とビジネスリスクのバランスを取ることが求められます。

対策4:アクセス制御

技術対策の1〜4を踏まえ、さらなる強化のために、一要素認証のリスクを考慮した認証の強化が求められます。統合認証基盤や多要素認証の仕組みを活用し、アクセスを制御します。資産の可視化により、不審なデバイスがネットワークに接続されることを検知し、管理外のデバイスは接続を許可しないなどの対策も考慮されています。

工場内の無線環境の整備が進む中で、OTデバイスの接続方式として用いられる共有鍵を使う「プリシェアードキー」の漏えい問題に対処するため、デバイスだけでなくPCやタブレットを含め、ネットワークを識別するための「SSID」を分けてユーザーごとに個別に認証することが推奨されています。

対策5:未知の脅威への対策

脅威の高度化が続いており、既知の脅威だけでなく、未知の脅威にも対応する必要性が高まっています。IT環境では、端末やネットワーク内のさまざまな挙動を監視し未知の脅威を検出するEDR(Endpoint Detection and Response)あるいはNDR(Network Detection and Response)が対策として広く導入されています。OT環境においても、その導入が期待されています。

おとり技術は、攻撃者を誘い込むための「デコイ(おとり)」を設置し、侵入試行を検出する方法です。攻撃者がおとりに引っかかれば、その行動を早期に検知でき対応策を講じられます。

対策6:対応の自動化

OTシステムでは、事故対応の自動化は、誤検知によるSEQCDへの影響が大きいため難しいとされています。ですが、リスクが低い端末などは、工場部門と事前に協議すれば自動隔離が可能になります。運用負荷の低減と、迅速な脅威の封じ込めのためには、部分的であっても対応の自動化の検討をお勧めします。

なお対策1〜6については、この順番に実施するのではなく、脅威の侵入確率や被害の大きさを考慮しながら優先順位を定める必要があります。

「どこまで実施すべきか」は製造業の根本から導き出せる

ただ、ここで1つ重要な課題があります。それは「やるべきことは理解できたものの、どこまで実施すればよいのかが分からない」という点です。もちろん、1から6までの対策を全ての拠点や設備に適用できれば、最大限の予防効果が期待できます。

しかしながら、コストの負担やリソースの確保、さらには導入した機器の運用までを考慮しなければならないため、OTセキュリティにおいては対策を導入した後の運用こそが最も重要になります。過剰な投資は避けるべきであり、コストやリソースの確保を含めた適切な計画と共に、「どこまで実施すべきか」が極めて重要な要素になります。

OTセキュリティにおける「どこまで実施すべきか」という問いに対する答えは、「なぜ工場のセキュリティ対策を実施するのか」「製造業にとって最も重要なことは何か」という根本的な問いに立ち戻ることで導き出されます。製造業において最も重要なことは、本連載で繰り返し指摘しているように「現場の安心・安全と生産活動の維持」です。これは全ての製造業関係者および現場担当者の共通言語です。

従って「どこまで実施すべきか」への答えは、「被害の大きさと発生頻度を考慮し、リスクを評価したうえで、対策の粒度と優先順位を適切に定める」ことであり、そうしたアプローチが重要だと考えます。

藤原 健太(ふじはら・けんた)

フォーティネットジャパン OTビジネス開発部 担当部長。現場機器から制御システム、OT領域のデジタル化支援まで幅広く従事し、これまでに訪問したプラント・工場は80拠点を超える。システムエンジニア、営業技術、ビジネス開発、プロジェクトエグゼキューション、アフターセールスなどを経験し、これらの幅広いスキルを活かし、OTセキュリティに関する執筆やメディア出演、イベント講演、社外関連団体での活動など精力的に取り組み業界をリードしている。2022年9月からGUTP+Edgecross合同 工場セキュリティWGメンバー、2024年8月からはJNSA 調査研究部会 OTセキュリティWGメンバー。FS Engineer(TUV Rheinland, #18131/19, Safety Instrumented System)。