- Column

- 事業を守るOTセキュリティ〜なぜ(Why)・どう(How)守るべきか

How(どう)の1:ITとは異なるOTに特有のネットワーク環境【第4回】

前回まで、OT(Operational Technology:制御・運用技術)セキュリティがなぜ(Why)必要なのかについて解説してきた。今回からは、OTセキュリティ対策の具体的な方法(How)について解説していく。今回は対策を理解するための前提として、OT特有のネットワーク環境と侵入経路、および対策方針について解説する。

工場などOT(Operational Technology:制御・運用技術)領域を対象にしたセキュリティ対策の本質的な目的は「サイバー要因によって引き起こされる可能性のある、生産活動の維持と安心安全を阻害するビジネスリスクの低減」だと指摘してきました。

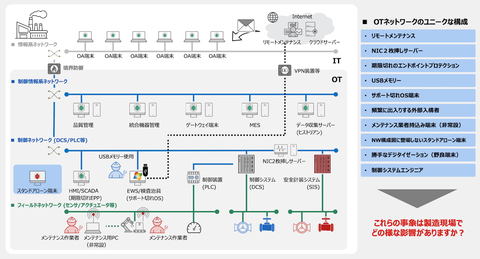

では、OTセキュリティの対象になる工場のネットワーク構成は、どのようになっているのでしょうか。

OTネットワークが持つ特異な構成要素

工場のネットワーク環境には、IT(Information Technology:情報技術)領域とは異なる点があります(図1)。このOT特有の機器構成や環境が、OTセキュリティ対策方針に影響を与えます。以下に、OT特有のポイントを挙げます。

リモートメンテナンス

製造業では、電話回線の時代からリモートメンテナンスが利用されてきました。しかし近年は、セキュリティ脅威の入口になる可能性が指摘されるようになり、一部のユーザーは、その利用に消極的になっているかもしれません。ただし今後、デジタル技術の活用がますます進む中、リモートメンテナンスのニーズは高まっていくと予想されます。

サーバーへのNICの 2枚挿し

かつてIT環境とOT環境の境界を分離するための一般的な手法として広く用いられたのが、サーバーへのNIC(Network Interface Card:通信カード)の2枚挿しです。この構成は今も現場で頻繁に見られます。

しかし、当該サーバーに到達できると2つのネットワークを自由に往来できるため、適切な境界分離と防御が推奨されます。特に、外部ネットワークと自社の閉域網を2枚のNICで接続する構成が見受けられた場合、状況によっては早急な対策が必要になります。

期限切れのエンドポイント対策

OT環境ではインターネット接続が制限されることが多く、エンドポイントのセキュリティ対策が適切に対応できない場合があります。

しかし、パターンファイルが更新されないエンドポイントプロテクションは、十分な防御機能を果たせません。運用担当者の適切な理解と管理が不可欠であり、更新の意義や必要性を現場レベルまで周知する必要があります。ただ対象になる端末台数が多く管理体制に課題があることも事実です。

USBメモリー等の外部記憶媒体

USBメモリーの使用に関しては、ISMS(情報セキュリティマネジメントシステム)の規格であるISO/IEC 27001およびISO/IEC 27002に詳細が記載されており、そのリスクや管理の重要性が広く認識されています。

しかし工場では、インターネット接続が制限されていることから、データの移行手段としてUSBメモリーが依然として使用されるケースが多くあります。適切な管理体制や運用ルールを確立し、工場でUSBメモリーを使用することへのリスクの認識を高める必要があります。

サポート切れの古いOS

IT領域ではOS(基本ソフトウェア)を最新状態に保つための更新が推奨されています。ですがOT環境では、その更新が難しい場合があります。多くの機器やシステムは、OSの特定のバージョンに依存しており、ベンダーによるサポートが終了しても使用せざるを得ない状況が生じるからです。

特に自社開発したソフトウェアが稼働している場合、OSを更新した際の動作検証が困難で、かつ高コストな場合があります。結果として古いOSの継続利用を余儀なくされるのです。

頻繁に出入りする外部入構者と持ち込み端末

OT環境には、メンテナンス業者や機器ベンダーが頻繁に出入りします。彼らがメンテナンス用の端末などを持ち込むことも少なくありません。外部からの入構者の管理と教育が重要な要素になると同時に、持ち込み端末によるセキュリティリスクを軽減するための適切な管理が求められます。

ネットワーク構成図に登場しないスタンドアローン端末

スタンドアローンのPCや持ち込み端末は、ネットワーク構成図に記載されないことが少なくありません。そのため、サイバーインシデント発生時の原因調査に時間を要する場合があります。これらの端末も適切に管理することが重要です。

勝手なデジタイゼーション(野良端末)

現場主導のデジタル化が進む中で、IT部門やDX(デジタルトランスフォーメーション)部門の認識がないままに機器が導入されるケースが増えています。そうした管理されていない端末は、脅威の入口になる可能性があります。デジタル技術の活用とともに適切なリスク認識と対策、そして運用方法の検討が求められます。

制御システムエンジニア

制御システムは、ハードウェアの納入時に、自社開発か外注かに関わらず、人の手でプログラミングをはじめとするエンジニアリングが行われます。このプロセスにおいて適切なセキュリティ管理が実施されなければ、不用意にマルウェアが侵入する可能性があります。調達要件の統制や受け入れ時の検疫が重要です。