- Column

- 事業を守るOTセキュリティ〜なぜ(Why)・どう(How)守るべきか

How(どう)の2:工場ネットワークだけでは足りないOTセキュリティの本質【第5回】

経産省の工場システム用ガイドラインの適切な利用が効果を高める

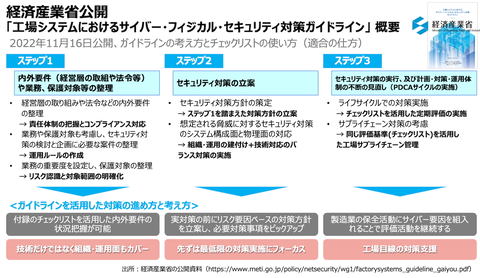

上述した4つの観点からOTセキュリティ対策を進める際に参考になるのが経済産業省が公開している『工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン』です。実効性のあるセキュリティ対策を推進できるよう、説明責任から、ネットワークセキュリティなどの技術的要素、組織と運用、工場SCMの観点を含めた進め方などが記載されています(図3)。

本ガイドラインは、対策の進め方を次の3つのステップに分けています。

ステップ1 :内外要件(経営層の取組や法令等)や業務、保護対象等の整理

ステップ2 :セキュリティ対策の立案

ステップ3 :セキュリティ対策の実行、および計画・対策・運用体制の不断の見直し(PDCAサイクルの実施)

さらに本ガイドラインには、進捗を確認するための「チェックリスト(即時ダウンロードされます)」が添付されています。準備の項目を除き、国内の製造業が対策を進める際に最低限必要な項目としていた32項目が挙げられています。

同チェックリストでは4要素について、(1)組織、(2)運用、(3)技術、(4)工場SCMの順に進めることを推奨しています。責任組織が存在して初めて運用ルールが建てつけられ、担当者が自らの責任の範囲で製品導入を検討でき、運用ルールがあって有事の対応の訓練やPDCAによる改善が成立するからです。そのうえで技術を適切に使用し、社外の管理体制を確立していくのです。

経産省のガイドラインには、「NIST Cybersecurity Framework」など国際的なフレームワークやガイドラインが参考として紹介されており、適切に活用すれば高い効果を発揮します。しかし、使い方によっては効果が違ってくるという課題があります。重要なポイントを3つ挙げます。

課題1:組織責任体制の前提条件

多くのガイドラインは、組織責任体制が整っていることを前提に要求項目を定義しています。しかし、責任組織の所在が不明瞭あるいは、そもそも責任組織自体が存在しない場合、そうした要求項目への適切な対応が困難になります。

OTセキュリティは長らく「誰の仕事でもない状態」が続いてきました。ですが、責任者が明確でない場合、運用ルールが定着せず形骸化する可能性があります。まずは責任体制を明確にすることが不可欠です。経産省のガイドラインではチェックリストに「組織」のカテゴリーを設け、責任体制の有無を確認できるようになっています。

課題2:情報資産に偏らない本質的なセキュリティ対策

多くのガイドラインは、情報資産の機密性保持を主目的にしています。サイバーセキュリティの初期段階では、それが当然とされていました。しかし、これだけでは、工場における「サイバー要因によって引き起こされる可能性のある、生産活動の維持と安心安全を阻害するビジネスリスクの低減」という本来の目的は十分に達成できません。

経産省のガイドラインのチェックシートは、情報セキュリティの枠を超え「工場システムのビジネスリスク」の観点を組み込むことで、OTセキュリティ対策に、より適した内容になっています。

課題3:正しいリスク認識に基づく対策計画

多くのガイドラインでは、方針が記載されているものの「具体的に何をすればよいか」「どの程度やればよいか」といった詳細が示されておらず、そこで足踏みしている企業も少なくありません。ただ、具体策は一律にガイドラインへの記載が難しいのが実際です。それぞれの企業や工場、現場において「発生してほしくないリスク」を正確に認識し、そのリスクの低減のための対策を独自に計画する必要があります。

現場ごとに異なるリスクを1人ひとりが正しく認識することから始まる

OTセキュリティを推進するに当たっては、セキュリティ対策そのものが目的化してしまうケースが多数、見受けられます。しかし本来の目的は「サイバー要因によって引き起こされる可能性のある、生産活動の維持と安心・安全を阻害するビジネスリスクの低減」です。リスクは、各現場で異なることを認識する必要があります。

そのためには、リスク認識を他者に委ねることはできません。従業員一人ひとりがリスクを正しく認識し、その低減策を考え、実行することが、工場を守る最善の方法です。そのことを理解し積極的に取り組むことが求められます。

藤原 健太(ふじはら・けんた)

フォーティネットジャパン OTビジネス開発部 担当部長。現場機器から制御システム、OT領域のデジタル化支援まで幅広く従事し、これまでに訪問したプラント・工場は80拠点を超える。システムエンジニア、営業技術、ビジネス開発、プロジェクトエグゼキューション、アフターセールスなどを経験し、これらの幅広いスキルを活かし、OTセキュリティに関する執筆やメディア出演、イベント講演、社外関連団体での活動など精力的に取り組み業界をリードしている。2022年9月からGUTP+Edgecross合同 工場セキュリティWGメンバー、2024年8月からはJNSA 調査研究部会 OTセキュリティWGメンバー。FS Engineer(TUV Rheinland, #18131/19, Safety Instrumented System)。