- Column

- 事業を守るOTセキュリティ〜なぜ(Why)・どう(How)守るべきか

How(どう)の2:工場ネットワークだけでは足りないOTセキュリティの本質【第5回】

OT(Operational Technology:制御・運用技術)セキュリティの具体的な方法を説明するために前回は、OT特有のネットワーク環境と侵入経路などを解説した。今回は、OTセキュリティ対策を進める際に重要になる4つの要素と、経済産業省が提示する工場システムのためのガイドラインの活用について解説する。

従来の情報セキュリティの概念では想定してこなかった、サイバー空間およびフィジカル空間に影響を及ぼす工場ネットワークを標的にするインシデントが、現実的な脅威として認識されつつあります。工場ネットワークには、OA(Office Automation)ネットワークをはじめ、デジタル化が進展する生産設備や倉庫、出荷設備などのためのネットワークが含まれます。

技術に組織、運用、SCMを加えた4つの要素をバランスさせる必要がある

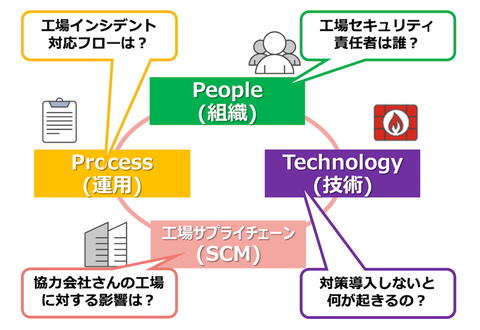

サイバーセキュリティの脅威は、これらのネットワークを攻撃対象にし、多様な手法による侵害が試みられています。こうした脅威に対処するためには、技術的対策の導入が必要不可欠です。しかしながら、そこには、組織(People)、運用(Process)、工場サプライチェーン(SCM:Supply Chain Management)の観点において、いくつかの課題が存在します。

組織の課題には、OTセキュリティが従来、十分に考慮されてこなかったことから、工場におけるセキュリティ対策の責任の所在が不明確なことがあります。運用面では、OTセキュリティに関連するインシデントに対応するための手順や規則が整備されていません。工場SCMでは、装置メーカーやメンテナンス事業者、部品の調達先に対する管理体制が構築されていないといった問題が顕在化しています。

このような状況下で技術導入を進めたとしても、責任者や担当者が不在のままでは施策が形骸化し、効果的なOTセキュリティ対策を講じることは困難です。実際、導入済みのセキュリティ製品の脆弱性を突かれサイバー攻撃を受ける事案が発生しています。

そうした事態を防ぐためには、脆弱性を通知するメーカーと、それを受け取って適切に対応するユーザー間の連携が極めて重要になります。この仕組みを成立させるためには、それぞれの役割を担う担当者が明確に定められていなければなりません。すなわち、技術だけでなく、組織、運用、工場SCMを加えた4つの要素をバランスよく対策する必要があります(図1)。

そのうえでOTセキュリティの対策としては、事故発生を起点に、その前後の(1)平時予防活動と(2)有事の事故対応の2つを考える必要があります。

平時の予防活動は、何も発生していない段階での対応であるため、予防的観点から技術導入を進めやすい側面があります。しかし、予防にのみ注力していたとしても、攻撃を含むインシデントを100%防ぐのは不可能です。加えてDX(デジタルトランスフォーメーション)の進展により脅威の侵入口は増加傾向にあります。従って、万が一事故が発生した場合に備えた対策を講じなければなりません。

一方、事故対応においては、技術導入のみで完結することは難しく、人による対応の整備が必要になります。具体的には、責任組織の所在を明確にし、運用ルールを確立し、定期的な訓練を実施することが、事故対応の基礎になります。

近年では、BCP(Business Continuity Plan:事業継承計画)を考慮したOTセキュリティの訓練方法が見直されています。訓練なしでは適切な対応が困難であることは、日本における災害・避難訓練の経験からも明らかです。OTセキュリティに関する訓練を実施するためには、本社側と現場側の双方がOTセキュリティ責任組織を設置し、体制や運用を含めた総合的な策定を行うことが必要です。

情報セキュリティに関連するインシデントは、情報漏えいやサービス停止など経済的な影響が中心になりますが、製造業をはじめとするOT領域では、それらに加えて物理的な被害や重大なインシデントが発生する可能性があり、それがSEQCD(Safety:安全性、Environment:環境、Quality:品質、Cost:原価、Delivery:納期)に、どれほど影響を及ぼすかを考慮する必要があります。