- Column

- ”信用”を築くIoTセキュリティでAI時代の新脅威に備える

自動車のセキュリティには車載ECUの制約を考慮した標準化が必要に

「IoTセキュリティフォーラム2025」より、JASPAR情報セキュリティ推進WG 副主査の根本 浩臣 氏

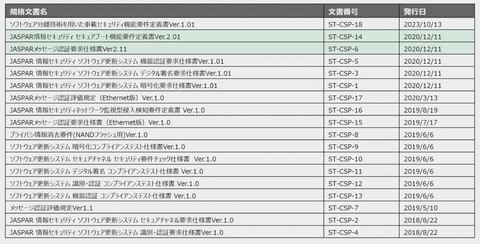

JASPARが作成する成果物には(1)規格文書、(2)技術文書、(3)WG内文書がある(図3)。いずれもJASPARの規定・ルールに則って利用できる。

規格文書 :製品開発、設計、評価、製造などにおけるセキュリティ機能の具体的な仕様を示した文書。一般公開されている

技術文書 :セキュリティ対応の参考情報として、その指針や指導となるガイドラインや調査報告書など。JASPARに入会すれば閲覧できる

WG内文書 :テーマに関する検討文書や規格・技術文書を作成する過程で作成した調査報告書や会議資料など。発行元のWGに参加する企業だけが閲覧できる

これらの成果物は日々、作成・更新されている。その中から根本氏は、規格文書の『セキュアブート機能要件定義書Ver.2.01』と『メッセージ認証要求仕様書 Ver.2.11』、技術文書の『攻撃検知/故障切り分け Ver.1.0』の3つを紹介する。

セキュアブート機能要件定義書Ver.2.01

ECUのソフトウェアが改ざんされるリスクに備え、改ざんされたソフトウェアが実行されないための要件を定義した規格文書である。

ECUはソフトウェアをネットワーク経由でアップデートする機能を持っている。そのソフトウェアが不正に改ざんされ実行されると、自動車の安全性に甚大な被害をもたらす可能性がある。ただ「ソフトウェアの実行時に完全性を検証する機能がないため、攻撃者はソフトウェア改ざんにより任意の操作を実行できてしまう」(根本氏)という。

そこで、改ざんされたソフトウェアが実行されないための要件として、ECU起動時にソフトウェアの完全性を検証する要件と、車載ECUに実装可能な要件とを定めている。具体的には、電子署名を使ったセキュアブートにより起動時に完全性を検証し、検証が失敗すればソフトウェアを実行しない。署名検証における暗号アルゴリズムは処理時間がより早いものを選定するなどを決めている。

メッセージ認証要求仕様書

制御メッセージが、なりすまされないようにするための要件を定義した規格文書である。

自動車ではCANなどの車載通信により協調制御を実現している。その車載ネットワークに不正なメッセージが注入されれば、自動車の安全性に甚大な影響を及ぼす可能性がある。しかし「車載通信にはメッセージの認証機能が無いため、攻撃者は車両の任意の動作を実行できてしまう」と根本氏は説明する。

そこで、制御メッセージがなりすまされないようにするため、メッセージ認証の機能要件、再送攻撃対策の要件を定めた。

メッセージ認証では、送信ECU側で保護データを入力とし、暗号鍵を用いて認証子(MAC)を生成しメッセージに付与する。一方、受信ECU側でも認証子を生成し、受信したMACと比較検証する。再送攻撃対策では、単調増加する値(フレッシュネス値FV)をメッセージに付与し、前回FVと受信したFVを比較検証することで、前回よりも大きい場合に「過去メッセージではない」と判断する。

攻撃検知/故障切り分け Ver.1.0

攻撃と故障の切り分け処理のためのガイドとして、取得ログに基づく切り分け手法や、攻撃判定時の攻撃シナリオ作成の手順化を提供する技術文書である。

自動車は、サイバーインシデントが発生した際に、確実かつスピーディーに対応するため攻撃センサーを実装している。だが、攻撃検知センサーが「攻撃あり」と判定した際に、その結果が必ずしも攻撃とは限らず故障である場合がある。「その切り分け処理をガイドし、適切なインシデント対応によりスピードアップを図る」(根本氏)のが目的だ。

車載領域とITセキュリティ領域の知見の融合が不可欠に

根本氏は「自動車に汎用的なセキュリティ技術をそのまま導入することは困難だ。車載制約を考慮した標準化が必要であり、その検討には今後、車載領域とITセキュリティ領域の知見の融合が一層必要になる。新たなサービスや脅威に対応するサイバーセキュリティ標準技術の確立を進めていく」と力を込める。