- Column

- ツナガル社会を守るサイバーフィジカルセキュリティ

深刻さを増すIoTセキュリティの脅威に対抗する総務省の施策

「IoTセキュリティフォーラム2022」より、総務省 サイバーセキュリティ統括官室の酒井 雅之 氏

サイバーセキュリティの確保に向けISPと連携

こうした状況に対し総務省は、インターネット事業者(ISP)と連携したサイバーセキュリティの取り組みを続けてきた。2006年に始動した「CCC(サイバークリーンセンター)」によるボットネット対策や、2013年から取り組んだ「ACTIVE(アクティブ)」による悪性サイト対策などだ。

いずれも現在は活動を終了したが、2019年2月からは、IoTマルウェアへの未然対策として「NOTICE(ノーティス)」を進めている。NICTがサイバー攻撃に悪用されるおそれのあるIoT機器を調査し、ISPを通じて利用者に対し「初期パスワードを変更する」などの注意を喚起する。

さらに同年6月からは、NICTERプロジェクトで得た情報を元にマルウェアに感染しているIoT機器を特定し、利用者に必要な対策を採るよう注意喚起を促している。

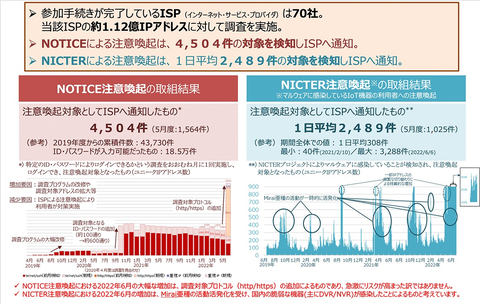

NOTICEへの参加手続きが完了しているISPは70社。当該ISPのIPアドレス、約1.12億件に対して実施した調査では、「2022年6月時に4504件の対象を検知し、ISPに通知した」(酒井氏)。同月のNICTERによる注意喚起では、「1日平均2489件の対象を検知しISPへ通知した」(同)という(図2)。

セキュリティ対策の強化のためには法律の枠組みの理解も必要

これらの取り組みは法的に適切な手続きに沿って進める必要がある。憲法では「通信の秘密を国家が侵してはならない」ことが定められており、電気通信事業法でも「通信の秘密は侵してはならない」と定められているからだ。

それを前提に、悪意のある通信を特定し遮断・通知する行為がどこまで許容されるかについて、総務省の「電気通信事業におけるサイバー攻撃への適正な対処の在り方に関する研究会」が取りまとめている。

同研究会は通信の秘密の保護について、いくつかの例外を示している。(1)通信当事者の有効な同意がある場合と、(2)遮断、通知などが正当な業務行為に該当する「違法性阻却事由がある場合」などだ。

また「インターネットの安定的な運用に関する協議会」が「電気通信事業者におけるサイバー攻撃等への対処と通信の秘密に関するガイドライン」を定めている。

2021年6月に公表された第6版では、攻撃通信への対応として「サイバー攻撃などに係る通信の遮断」「マルウェアなどトラフィックの増大の原因となる通信の遮断」などが明記された。情報共有・情報把握については「通信を遮断するための情報としてのマルウェア感染可能性の高い機器の検知」「平時におけるC&Cサーバー検知」などが示されている。

一方で、「セキュリティレベルの低いID/パスワードの利用状況を把握するために、実際にログインを試行する調査は、不正アクセス行為に該当してしまう」(酒井氏)。コンピューターなどに関する犯罪の防止などを目的とした「不正アクセス行為の禁止等に関する法律」が不正アクセス行為の禁止・処罰を定めているからだ。

そこでNOTICEの立ち上げに際しては、公的機関による調査を可能とするために、「国立研究開発法人情報通信研究機構法」の一部が改正された(図3)。IoT機器などを悪用したサイバー攻撃の深刻化を踏まえ、NICTの業務に、パスワード設定などに不備のあるIoT機器の調査などを追加したのだ。ただし令和6(2024)年3月31日までの5年間の時限措置とされている。

今後重点施策として「ICTサイバーセキュリティ総合対策2022」を公表

今後重点的に取り組むべき施策としては、「ICTサイバーセキュリティ総合対策2022」を2022年8月に公表した。2017年に設置した「サイバーセキュリティタスクフォース」がサイバーセキュリティの課題を整理し、必要な取り組みを検討した結果である。

情報通信ネットワークの安全性・信頼性の確保としては、「2023年度も電気通信事業者による積極的なサイバーセキュリティ対策に関する総合実証を継続していくこと」や、「通信の秘密に配慮しつつ、電気通信事業者による、より迅速なサイバー攻撃対策を実現するため、制度改正の必要性も含めて検討していくこと」などを提唱する。

ほかにも、2年後に実施期限を迎えるNOTICEについては取り組みの拡充が検討課題になっている。また、サイバー攻撃に関する膨大なトラフィック情報を分析してサイバー攻撃の指令元であるC&Cサーバーを特定する技術検証も続けている。