- Column

- 工場のレジリエンスを高めるためのセキュリティ対策の実際

機能の導入だけで安心せずOTとITが交流し継続的な更新が不可欠【第3回】

2020年以降、日本の工場でサイバーインシデントが発生し、1万台を超える自動車の生産が停止した。このインシデントは、工場を保護するためのセキュリティ機器に起因していた。なぜ保護するための機器が原因でインシデントが発生するのか。その原因はOT(Operational Technology:制御技術)技術者とIT(Information Technology:情報技術)技術者のコミュニケーション不足にあるかもしれない。

2020年以降、製造業のサプライチェーンに影響を与えた攻撃に、日本で発生した数十の工場と、そのラインが停止したサイバーインシデントがある。本インシデントで、1万台を超える自動車の生産が見送られ、対象の製造業者は多大な被害を被った。

この被害は、VPN(Virtual Private Network)と呼ばれる通信を安全に保護するためのセキュリティ機器の脆弱性を悪用されたことに起因している。このようなセキュリティ機器に関する脆弱性は古くから存在していることを多くの製造業者は知らない。

具体的には、1990年代からファイアウォールなど組織のネットワークを保護するための機器に関して、セキュリティ脆弱性の重大度を評価するための業界標準であるCVSS(Common Vulnerability Scoring System:共通脆弱性評価システム)のスコアが7.5と、脆弱性が高い共通脆弱性識別子CVE(Common Vulnerabilities and Exposures)が複数公開されている。「CVE-1999-1204」「CVE-1999-1582」「CVE-1999-0895」などである。攻撃者は、セキュリティ機器の弱点を突いて攻撃を成功する手段を20年以上も前から持っているわけだ。

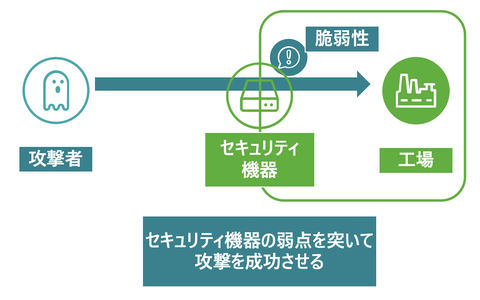

つまり、セキュリティ機器の“単なる導入”だけでは組織を危険に晒しているという認識が重要である。対策として、セキュリティ機器やセキュリティ機能の継続的なメンテナンスが必要なことを理解したほうがよい。攻撃者はセキュリティ機器をも攻撃の踏み台にして、工場などのアセットを狙っている(図1)。

導入した機器や機能の維持管理を現場は継続検討しているか

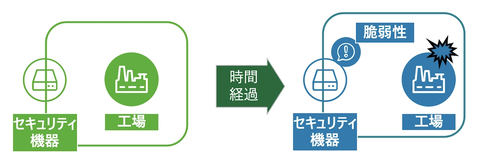

セキュリティ機器の“単なる導入”が課題であることを認識できていない理由としては、OT技術に明るい多くの責任者が実は、セキュリティ機器やセキュリティ機能が時間や状況に応じて危殆化することを理解できていないことがある(図2)。「一度、工場にセキュリティ機器を、製品にセキュリティ機能を導入してしまえば安全を維持できる」と誤解していることが多い。

安全の維持が困難な状況として、セキュリティ機器の内部で利用されているOSS(Open Source Software))などが原因になることがある。OSSは脆弱性が公開されており、その脆弱性を攻撃者から狙われるためだ。

OSSは一定の条件を満たせば商用利用などもでき、その条件自体も厳しくないものが少なくない。そのため製造業の現場でも活用されることが多い。しかし、自社の開発ペースとは異なる開発ペースでリリースされてしまうため、脆弱性の対応が間に合わない状況が発生してしまう。

暗号化や署名アルゴリズム、それらに活用する鍵についても、研究者によるアルゴリズムの致命的な弱点の発見や、時間とともに弱くなる鍵の特性を把握できていないことが多い。ハードウェアのように「動作しなくなって故障する」のではなく、ソフトウェアは「動作は問題なく、見た目は変わらないにもかかわらず、いつの間にか古くなってしまう」ことを認識できるか否かが問われている。

近年のスマートフォンなども同様だ。電話機能やアプリケーションの動作には問題なくても、基本ソフトウェア(OS)が古くなっており、知らない間にセキュリティアップデートのサービス期間が終了していることなどがある。企業などのPCは一斉にOSのアップデートなどが促されセキュリティも刷新されているため、個人のPCでも比較的気が付きやすいが、個人のスマートフォンはどうだろうか?