- Column

- 実行性が問われる産業サイバーセキュリティ

内部不正対策では重要情報を識別しリアルタイムに漏えいを防ぐ仕組みが不可欠に

「重要インフラ&産業サイバーセキュリティコンファレンス」より、インテリジェント ウェイブ セキュリティイノベーション本部 セキュリティマーケティング部 倉 健祐 氏

- 提供:

- インテリジェント ウェイブ

IPA(情報処理推進機構)が毎年発表する情報セキュリティ10大脅威(組織)では「内部不正による情報漏えい」が上位に入り続けている。外部脅威だけでなく内部脅威にも注意する必要があるわけだ。インテリジェント ウェイブ セキュリティイノベーション本部の倉 健祐 氏が「重要インフラ&産業サイバーセキュリティコンファレンス(主催:インプレス、重要インフラサイバーセキュリティコンファレンス実行委員会、2025年2月19日〜20日)」に登壇し、経済安全保障時代に求められる情報漏えい対策について解説した。

「セキュリティは外部脅威への対策だけではない。内部不正対策を今こそ見直す必要がある。不正を働く機会や動機が増えており、その機会をシステムで排除しなければならない。情報の持ち出し時には重要情報を識別し漏えいをリアルタイムで防ぐ対策が重要だ」−−。インテリジェント ウェイブ セキュリティイノベーション本部 セキュリティマーケティング部の倉 健祐 氏は、こう警鐘を鳴らす(写真1)。

経済安全保障政策として確立されたセキュリティ・クリアランス制度

重要インフラや産業界を取り巻くセキュリティ動向は大きく外部脅威と内部脅威に分けられる。外部脅威はサイバー攻撃やランサムウェアなど外部から受けるもので、脆弱性の悪用やサプライチェーン攻撃、不正アクセスなど年々、高度化・巧妙化している。内部脅威は内部の不正や操作ミス、不注意などだ。特に近年は「産業スパイやいわゆる『手土産転職』など情報を意図的に持ち出すケースが増えており、不正な情報持ち出しを防ぐ必要性が高まっている」(倉氏)

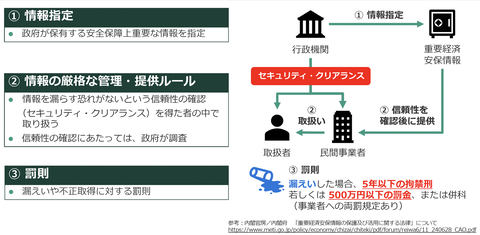

不正な持ち出しへの対策が求められる背景には経済安全保障政策がある。現在、「経済安全保障推進法」と「重要経済安保情報保護活用法」の2つの法律が成立・施行されている。後者は「セキュリティ・クリアランスをしっかり使って情報を活用していこう」とするもの。セキュリティ・クリアランスとは、経済安全保障上重要と指定された情報に対し、取り扱う者の信頼性を認定する制度で、(1)情報指定、(2)情報の厳格な管理・提供ルール、(3)罰則の3つのステップがある(図1)。

セキュリティ・クリアランスの仕組みはこれまで、G7の中で日本にだけなかった。そのため、「海外企業や海外政府と重要情報をやり取りできないという経済的損失が生じていた。セキュリティ・クリアランス制度により国のお墨付きが得られるため、ビジネスチャンスが広がる」と倉氏はみる。

加えて、「セキュリティ・クリアランス制度を能動的サイバー防御に活用しようという議論もある」と倉氏は説明する。能動的サイバー防御とは次の3つである。

(1)官民連携の強化:インシデント報告の義務化や高度な攻撃に対する支援や情報を提供する

(2)通信情報の活用:攻撃に関する通信情報を民間から政府に提供する

(3)アクセス・無害化措置:警察や自衛隊が攻撃元サーバーを無害化する

このうち(1)の政府が重要インフラ事業者に提供する情報を確実に守りながら活用していく際に、「セキュリティ・クリアランスと同様の制度を適用しようという議論が進んでいる」(倉氏)。罰則の適用も検討されており、「預かった情報を外部に漏らさないという点で内部不正対策がますます重要になってくる」(同)という。

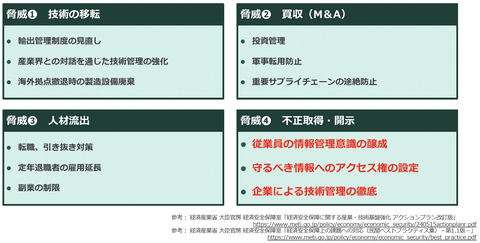

では実際に、どのように重要情報を保護するのか。倉氏は、経済産業省が経済安全保障に関して公開している資料などを元に脅威を(1)技術の移転、(2)買収(M&A)、(3)人材流出、(4)不正取得・開示の4つに分類したうえで、それぞれの対策のポイントを挙げる(図2)。

技術の移転 :物理的な対策。例えば、輸出管理制度の見直し、海外拠点撤退時の製造設備廃棄などが求められる

買収 :軍事転用防止や重要サプライチェーンの途絶防止のための対策

人材流出 :転職・引き抜きへの対策。定年退職者の雇用延長や副業の制限などが必要になる

不正取得・開示 :電子データに対して重要な対策。従業員の情報管理意識の醸成、守るべき情報へのアクセス権の設定、企業による技術管理の徹底などが挙げられる