- Column

- 実行性が問われる産業サイバーセキュリティ

OTセキュリティで重要度が高まるSBOMとOT-IDSの運用課題の解決ポイント

「重要インフラ&産業サイバーセキュリティコンファレンス」より、NTTコミュニケーションズの西野 卓也 氏と加島 伸悟 氏

- 提供:

- NTTコミュニケーションズ

OT(Operation Technology:制御・運用技術)環境を狙ったサイバー攻撃を未然に防ぐため、OT環境を可視化することの重要性が高まっている。NTTコミュニケーションズの西野 卓也 氏と加島 伸悟 氏が「重要インフラ&産業サイバーセキュリティコンファレンス(主催:インプレス、重要インフラサイバーセキュリティコンファレンス実行委員会、2025年2月19日〜20日)」に登壇し、ソフトウェア部品の構成を表すSBOM(Software Bill Of Materials)や産業用侵入検知システムのOT-IDS(Intrusion Detection System)を使ったセキュリティ対策のポイントを説明した。

「製品に含まれるソフトウェア部品を一覧表にしたSBOM(Software Bill of Materials)は、食品における成分表示同様に、製品の安心・安全を可視化するテクノロジーである」--。NTTコミュニケーションズ イノベーションセンター テクノロジー部門 プロダクトオーナーの西野 卓也 氏は、こう説明する(写真1)。

国内外の法規制においてもSBOMの利用が求められている

OT(Operation Technology:制御・運用技術)環境を狙ったサイバー攻撃が増え、それによる被害を未然に防ぐための対策の重要性は高まる一方だ。西野氏は「重要インフラ分野では、資産管理やネットワークセグメンテーションなどに加え、サプライチェーンリスクの観点からOT環境を可視化することの重要性が、より高まっている。SBOMを利用したソフトウェア管理も大きな課題になっている」と指摘する。

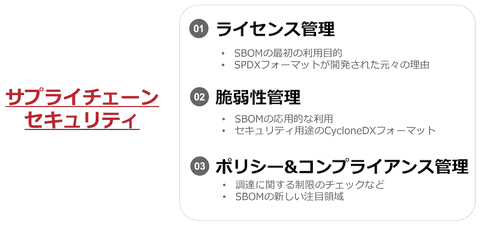

SBOMがOTセキュリティに有効な理由は「製品に利用しているソフトウェアの脆弱性が分かれば、そのソフトウェアを使ったWebサイトやアプリケーションの脆弱性が分かり、対策が立てやすくなる」(西野氏)からだ。SBOMの利用目的は大きく(1)ライセンス管理、(2)脆弱性管理、(3)ポリシー&コンプライアンス管理の3つである(図1)。特に(3)の利用方法は「調達に関する制限のチェックなどSBOMの新しい利用目的として注目されている」(同)という。

SBOMは、国内外の法規制対応でも利用されている。例えば日本の「薬機法(医薬品、医療機器等の品質、有効性及び安全性の確保等に関する法律)」では、医療機器を国際的なガイダンスである「IMDRF(International Medical Device Regulators Forum:国際医療機器規制当局フォーラム)に準拠して設計・製造するためにSBOMが利用されている。

米国大統領令では、政府調達品に関するサプライチェーンセキュリティの具体策としてSBOMが、欧州サイバーレジリエンス法(EU CRA)では、EU(欧州連合)で流通するデジタル製品の「自己適合宣言」としてSBOMが、それぞれ利用されている。特に2025年後半から段階適用されるEU CRAでは「デジタル要素を備える全ての製品を対象に、利用者視点での包括的なセキュリティ対策が求められる」(西野氏)

ただ企業でのSBOMの運用状況は「技術と法令が先行し、運用の成熟度が確立されていないのが実状だ」と西野氏は指摘する。「企業側にベストプラクティスが存在しないため、運用上の落とし穴が現時点では多数存在しており、導入時には手探りで検証している」(同)という。

第三者機関や顧客へのSBOMの提供を考えれば「提供しているソフトウェアに更新があれば新しいSBOMを継続して提供しなければならない。その点を開発の初期段階から考慮する必要がある」(西野氏)。この点については各業界がガイドラインを定めつつある。西野氏は「そうしたガイドラインを可能な限り参照すべきだ。特にSBOMが求める概念を整理するためには、経済産業省が公開している『SBOM導入の手引き』は一読をお薦めする」(同)という。

SBOMの有効活用に向けては脆弱性管理の優先順位付けが重要に

SBOMを脆弱性管理に利用する際は「まずOSS(Open Source Software)への依存部分を特定し、明確な目的に基づいたSBOM管理が重要になる」と西野氏は強調する。SBOMには利用しているライブラリー名やバージョンが記載されており「理論的にはスマートな脆弱性管理が可能になり、その精度は高まる」(西野氏)。だが運用の負担が軽減されるわけではない。「管理対象のソフトウェアが増えるほどアラート数も増加し、本当に致命的な脆弱性の通知に気づけなくなってしまうからだ」(同)

そこで重要になるのが、単純な脆弱性検知ではなく優先順位を付けることだ。その理由を西野氏は「脆弱性の評価手法としては『CVSS(Common Vulnerability Scoring System)』が普及しているが『CVE(Common Vulnerabilities and Exposures:共通脆弱性識別子』の報告数が年々増え続けており、CVSSだけを利用した脆弱性対応では円滑な運用が難しい状況になっている。そのため実運用では、独自のバラバラな判断基準を使って対処するアラートを減らしているケースが、ほとんどだからだ」と説明する。

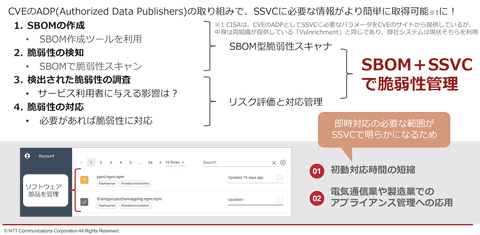

一方で「SSVC(Stakeholder-Specific Vulnerability Categorization)」は、ステークホルダーのニーズに基づき脆弱性に優先順位付けする。西野氏は「優先順位名と時間的猶予の関係がシンプルで、より現場の感覚に近い現実的な判断を統一的な基準で下せるようになる」と評価する。CVEでのADP(Authorized Data Publishers)の取り組みにより「SSVCに必要な情報の取得も容易になりつつあり、SSVCとSBOMを組み合わせが現実解になる」(同)とする(図2)。

SBOMとSSVCの組み合わせは、初動対応時間を短縮できたり、電気通信業や製造業においては停止が難しいアプライアンスのアップデートの判断に応用できたりする。ただ西野氏は「SBOMとSSVCはどちらも、管理や運用の観点では手動での運用は難しい。適切なツールを導入し、運用を自動化することが不可欠になる」とアドバイスする。