- Column

- 実行性が問われる産業サイバーセキュリティ

高度化するサイバー攻撃に対し日本政府は国際連携を意識したセキュリティ水準の底上げを図る

「重要インフラ&産業サイバーセキュリティコンファレンス」より、経済産業省 大臣官房審議官(商務情報政策局担当)奥家 敏和 氏

さまざまな産業領域でサイバーセキュリティの脅威が顕在化している。被害を最小限に防ぐ対策・対応は大きなテーマだ。経済産業省 大臣官房審議官(商務情報政策局担当)の奥家 敏和 氏が「重要インフラ&産業サイバーセキュリティコンファレンス(主催:インプレス、重要インフラサイバーセキュリティコンファレンス実行委員会、2025年2月19日〜20日)」に登壇し、経済産業省のサイバーセキュリティ政策について、最新動向を交えながら解説した。

「サイバーセキュリティ対策はしばしば、項目を埋めていく“チェックリスト型”の対策になっている印象がある。しかし重要なのは、実際に攻撃を受けたときに被害に至るキルチェーンのどこかで止めることと、仮に発現してしまっても、その被害を最小限に抑制し、すぐに復旧させることだ」──。経済産業省 大臣官房審議官(商務情報政策局担当)の奥家 敏和 氏は、こう指摘する(写真1)。

奥家氏は2017年から経産省 サイバーセキュリティ課長として産業サイバーセキュリティ研究会を立ち上げ、CPSF(Cyber Physical Security Framework)の策定などに取り組んできた。セキュリティ対策について奥家氏は「攻撃者によって目的は異なる。各社は、どのような攻撃者に何を狙われる可能性があるかを整理していく必要がある」と強調する。

攻撃者の主体は大きく5つに分類できる

奥家氏は、サイバー攻撃の主体を大きく5つに分類する。

(1)国家の支援を受けたグループ(APT:Advanced Persistent Threat)」 :高度な攻撃を継続して繰り返す特徴を持ち「ミッション達成優先でコスト度外視の攻撃集団である点が特徴」(奥家氏)である

(2)サイバー犯罪組織 :情報など盗んで現金化するグループで、できるだけコストをかけず金銭という大きなリターンを得ようとする。2018年の被害総額は60兆円に達したという調査結果もある。対策としては「自社の情報資産の状態を把握し、セキュリティパッチの適用やアップデートによりセキュリティの穴を塞いでおくといった基本的な対策が重要」(奥家氏)になる

(3)ハクティビスト :サイバー攻撃を通じて社会的・政治的メッセージを発信していくことを主眼としたグループ

(4)悪意のある個人 :趣味や研究の延長にある個人の愉快犯的な攻撃で、未成年によるケースも少なくない。「サイバー犯罪組織の攻撃用ツールを使ううちに犯罪グループに取り込まれる可能性もある」(奥家氏)

(5)産業スパイ :知的財産の窃取を目的とした攻撃グループ。「機密データの入手を目的に、物理的な手段の組み合わせを含め、さまざまな手段でアプローチをかけてくる」(奥家氏)

これら攻撃者によるサイバー攻撃について奥家氏は「アタックサーフェス(攻撃対象領域)が拡大し、攻撃経路・方法が多様化・高度化している。だがアタックサーフェスは攻撃者の目的によって変化するだけに、今のアタックサーフェスが今後も継続するわけではない点に注意が必要だ」とする。

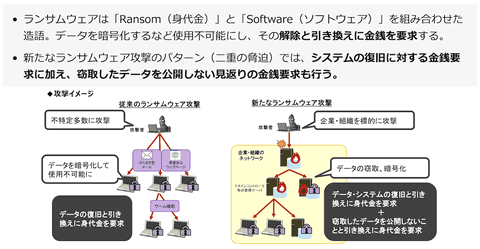

代表的な手口はランサムウェアだが、その手口も変化している(図1)。特に、二重脅迫型の攻撃は情報を窃取したうえで暗号化し、身代金を支払わなければ入手した情報を公開すると脅す手口だ。

二重脅迫型について奥家氏は「従来の攻撃パターンで有効だったデータのバックアップではダメージをコントロールできない」とする。「身代金を支払うのか、払わずにデータの公開を許容するのかは難しい問題であり、その判断ができるのは経営トップしかいない。対応方針によって、対応の中心となる部署は変わる。システムなのか、法務なのか、それとも顧客との関係から営業なのか、そうした方針を固めておかないと速やかに行動に移せず、ダメージの大きさと深さが変わってくる」と警鐘を鳴らす。

産業領域における攻撃事例としては、2010年頃に発見された特定の産業用制御システムを攻撃するマルウェア「Stuxnet(スタックスネット)」が知られる。イラン国内の核施設を狙いウラン濃縮用遠心分離機を誤作動させ核開発計画を遅らせたとされる。

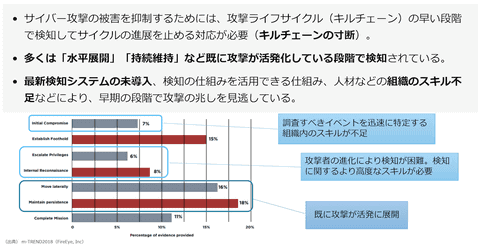

こうした攻撃から被害を防ぐためには「いわゆるチェックリストを埋める対策ではなく、リスクベースで取り組むべき対策を整理する必要がある。対応しなければいけないリスクを想定し、攻撃のパターンを整理しておくことで、攻撃ライフサイクル(キルチェーン)の早い段階で検知しサイクルの進展を止める対応(キルチェーンの寸断)が重要だ」と奥家氏は指摘する(図2)。