- Column

- 実行性が問われる産業サイバーセキュリティ

OTとITがますます融合する中でプロアクティブな対策を可能にするツールによる自動化が不可欠に

「重要インフラ&産業サイバーセキュリティコンファレンス」より、 テナブルネットワークセキュリティジャパン 阿部 淳平 氏

- 提供:

- テナブルネットワークセキュリティジャパン

OT(Operational Technology:制御・運用技術)環境を狙ったサイバー攻撃によるリスクが高まっている。テナブルネットワークセキュリティジャパンの阿部 淳平 氏が「重要インフラ&産業サイバーセキュリティコンファレンス(主催:インプレス、重要インフラサイバーセキュリティコンファレンス実行委員会、2025年2月19日〜20日)」に登壇し、今後を見据えたOTセキュリティ対策のポイントを解説した。

「OT(Operational Technology:制御・運用技術)環境において『他のネットワークと切り離されているから安全』という“エアーギャップ”は、もはや存在しない。その前提に立ったOTセキュリティ対策が急務だ」−− 。テナブルネットワークセキュリティジャパン シニアセキュリティエンジニアの阿部 淳平 氏は、こう指摘する(写真1)。

OT環境とIT環境の融合がサイバー攻撃の脅威を高めている

OT環境に対するサイバー攻撃のリスクは近年、急速に高まっている。従来、OTに関わるシステムは、外部ネットワークから隔離された独立した環境で運用されるのが一般的だった。

しかし、IoT(Internet of Things:モノのインターネット)やDX(デジタルトランスフォーメーション)の進展により、IT(Information Technology:情報技術)とOTの融合が進み、外部接続の機会が増えている。その結果、「OT環境がサイバー攻撃の標的になるケースが増え、企業や重要インフラ事業者にとって深刻な課題となっている」(阿部氏)のが実状だ。

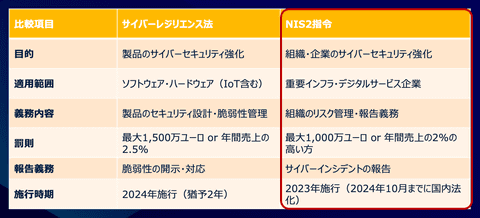

こうした状況を受け、世界的にOTセキュリティの強化が求められるようになっている。特に欧州では「サイバーレジリエンス法」や「改正ネットワークおよび情報セキュリティ指令(NIS2指令)」が施行され、重要インフラ事業者に対するサイバーセキュリティ要件が強化されている。

例えばNIS2指令では、対象範囲が拡大し、サプライチェーン全体のセキュリティ管理責任が企業に課せられている(図1)。これに伴い、監督機関の権限も拡大され、違反企業に対する罰則も厳格になった。日本国内でも、各業界に向けたガイドラインが整備されつつあり、企業は具体的な対策を講じる段階に入っている。

実際、OT環境への攻撃例が増加している。米国家安全保障局(NSA)の報告によれば、イランが支援するハッカー集団が重要インフラ分野に対してブルートフォース攻撃などを仕掛け、ネットワークへの侵入を試みた。

攻撃者はMFA(多要素認証)を突破するために「MFAプッシュ爆撃」と呼ばれる手法を使い、正規ユーザーに大量のMFAリクエストを送信し誤承認させた。阿部氏は、「多要素認証の導入は非常に重要なアプローチだ。だが、導入すれば必ず大丈夫なわけではない。MFAを狙う攻撃もあることは押さえておくべきポイントだ」と説明する。

まずは自組織のOT資産を正確に把握する

OT環境におけるセキュリティ対策の強化では、「まず自組織のOT資産の正確な把握が不可欠である」(阿部氏)。しかし多くの企業では、OTネットワークの構成や接続されている機器を詳細に把握できていない。「特に制御システムは長年、独立運用され、IT部門と制御部門の連携が不足しているケースが多い」(同)。結果、稼働している機器やネットワーク接続などが不明瞭な状態が続いている。

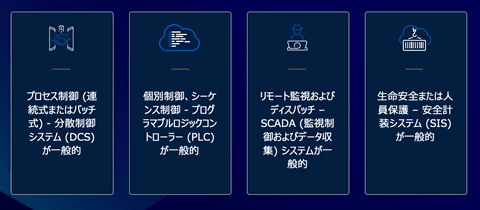

「やっかいなのは、OT環境ではIT環境とは異なる機器が多く使われていること」(阿部氏)だ(図2)。例えばPLC(Programmable Logic controller)やDCS(Distributed Control System:分散制御システム)、SCADA(Supervisory Control and Data Acquisition:監視制御とデータ収集システム)など「一般的なIT技術者には馴染みがないものが並ぶ」(同)

加えてOT環境は、「業種によって異なるだけでなく、組織ごとに独自の構成になっているケースも珍しくはない」(阿部氏)。制御ネットワークの一部には今もシリアル通信が使われるなど「IT環境とはテクノロジーの動向が違っている」(同)という。

そうした中でOT環境の可視化に関しては「Purdueモデル」が広く採用されている。OTに関わるシステムを階層的に整理し、グルーピング化・レベル分けをすることで状況を理解しやすくする考え方だ。「Purdueモデルを使った機器や通信内容の正確な把握がセキュリティ対策の起点になる」と阿部氏は強調する。

実状の可視化においては「部分的に始め範囲を広げていけば良い」と阿部氏はアドバイスする。ただ部分的な可視化にとどまると、セキュリティ対策も部分的なものになってしまう。すなわち「全体の可視化と全体に対してのセキュリティ対策をバランスよく進めていくことが、OTでは非常に重要になってくる」(同)わけだ。