- Column

- 実行性が問われる産業サイバーセキュリティ

悪意を持つ攻撃者グループ“脅威アクター”による重要インフラ攻撃が活発化

「重要インフラ&産業サイバーセキュリティコンファレンス」より、米Recorded Future脅威インテリジェンスアナリスト キャリー・アボア氏

- 提供:

- レコーデッド・フューチャー・ジャパン

発信元を隠す匿名ネットワークを使って重要インフラを標的に

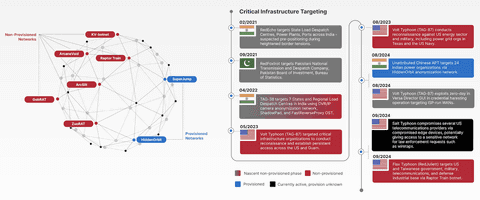

脅威アクターが通信元を秘匿化するために使う匿名ネットワークは「過去4年間、重要インフラを標的に使用されている(図2)。その使い方には、IPカメラやDVRを使ってコマンドおよびコントロールトラフィックを代替する手法や、SOHO(Small Office Home Office)デバイスを感染させボット化した「KV-botnet」を使う方法などがある。

アボア氏によれば「現在は中国の国家主導攻撃による使用が増加している」。2024年には匿名ネットワークHiddenOrbitを使ったインドの電力業界を標的にした攻撃が、同年9月には脅威アクターの「Flax Typhoon(Red Julietとも考えられる)」が匿名ネットワーク「Raptor Train」を使ってアメリカと台湾の重要インフラを標的にした攻撃が、それぞれ報告されている。

脅威アクターは匿名ネットワークを「さまざまな目的で使用し、偵察と脆弱性攻撃とを指揮している。匿名ネットワークから外部のインフラストラクチャーを管理し、脅威活動の発信元と目的地を隠している」(アボア氏)

最近では「Raptor Train」と呼ばれる新しい匿名ネットワークをセキュリティサービス会社の米Lumenが発見している。種々のIoTデバイスで構成されていた。米国政府から制裁を受けている中国のサイバーセキュリティ企業Integrity Technology Groupが運営してきた。2024年9月に米国司法省によって停止されている。

こうした匿名ネットワークには、(1)脅威アクターがVPSを購入して構築する提供ネットワークと、(2)侵害したIoTデバイスで構成する非提供ネットワークの2種類がある。それぞれの特徴をアボア氏は次のように説明する。

「提供ネットワークは、脅威アクターだけが制御し、そのトラフィックは全て悪意あるものだ。ただ拡張機器を秘密裏に調達するのが難しいためスケールアップは困難である。

一方の非提供ネットワークは、正規の利用者と共有されるため、そのトラフィックには正規のものと悪意のあるものが混合する。インターネットに公開されたIoTデバイス使用するため拡張性が高い。調査側からみれば、トラフィックが混合する非提供ネットワークの方が検出は困難になる」

日本を標的にする脅威アクターも活動している

アボア氏は、RedEchoやTAG-38などのほかにも、世界各地の重要インフラを標的にしている脅威アクターが多数存在するとして、そのいくつかを挙げる。

Volt Typhoon :2020年から活動しているグループ。米国、ヨーロッパ、アジアの政府や国防、重要インフラといった分野を標的にし、特に台湾を巡る軍事衝突が発生した場合に備えている。KV-botnetの使用で知られている

Flax Typhoon(Red Juliet) :4年間にわたり米国と台湾を標的に、電気通信や軍事、政府、防衛産業基盤、情報技術などの重要インフラ分野を攻撃しているグループ

Salt Typhoon :東南アジアと米国の政府および電気通信分野を標的にするグループ。2024年9月に米国に拠点を置く通信事業者を攻撃し、米国政府の合法的な傍受システムや盗聴システムを侵害したと考えられている

MirrorFace(TAG-94) :長年にわたり日本の政府や防衛、情報技術、製造業などの重要インフラ分野を標的にしているグループ

アボア氏は「日本もターゲットの例外ではなく、シンクタンクやメディアも標的にされている。当社のInsiktグループでは、2023年7月から2024年1月にかけてマルウェアの「LODEINFO」を使って日本のメディアを侵害した証拠を確認している」と警鐘を鳴らす。