- Column

- 実行性が問われる産業サイバーセキュリティ

OTセキュリティの実効性を高めるには部門連携・現場起点・運用体制の3つが鍵に

「重要インフラ&産業サイバーセキュリティコンファレンス」より、三菱電機 OTセキュリティ事業推進部 大久保 佑 氏

- 提供:

- 三菱電機

OT(Operational Technology:制御・運用技術)エリアは外部ネットワークから隔絶されているため安全だというのは、もはや過去の話である。三菱電機 OTセキュリティ事業推進部の大久保 佑 氏が「重要インフラ&産業サイバーセキュリティコンファレンス(主催:インプレス、重要インフラサイバーセキュリティコンファレンス実行委員会、2025年2月19日〜20日)」に登壇し、OTセキュリティ対策の進め方を解説した。

「IT(Information Technology:情報技術)エリアとつながったOT(Operational Technology:制御・運用技術)エリアでは、サイバー攻撃への備えが不可欠になってきた。生産現場を起点としたリスクアセスメントで現場を把握し、ITとOTのセキュリティデータを一元化管理する体制の構築が重要だ」──。三菱電機 OTセキュリティ事業推進部の大久保 佑 氏は、こう指摘する(写真1)。

生産現場の理解に基づいて3つの対策を推進

OTエリアはこれまで「外部ネットワークから隔絶されているので安全だ」とされてきた。しかし、IoT(Internet of Things:モノのインターネット)やDX(デジタルトランスフォーメーション)の進展により、OTエリアもITエリアや外部ネットワークと直接つながるようになり、従来通りの対策では脅威に対抗できなくなっている。

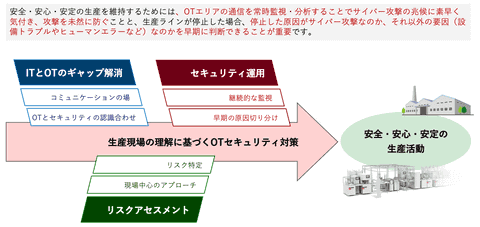

大久保氏は「安全・安心で安定した生産を維持するためには、OTエリアの通信を常時監視・分析することでサイバー攻撃の兆候に素早く気付き、被害を未然に防ぐことが重要になる。生産ラインが停止した際に、その原因がサイバー攻撃なのか、設備トラブルやヒューマンエラーなどによるものかを早期に判断できる体制が必要だ」と強調する。

そのための対策として大久保氏は大きく次の3つを挙げる。(1)IT部門とOT部門のギャップの解消、(2)製造現場ごとのリスクアセスメント、(3)OTセキュリティの運用である(図1)。「生産現場の理解に基づいてOTセキュリティ対策を進めていくことが実効性につなげるための基本」(大久保氏)になる。

(1)IT部門とOT部門のギャップの解消

生産現場におけるサイバーセキュリティ対策の効果を高めるには、「システム上で重要視すべきポイントの特定などが欠かせず、IT部門とOT部門の間にある認識のギャップを埋める必要がある。OTとセキュリティ技術の両方を詳しく知っている担当者は少なく、それぞれミッションが異なり、扱う技術や考え方も異なるためだ。互いに理解しあうことが最初のステップになる」(大久保氏)

例えばセキュリティに対する考え方でも、IT部門が情報漏えいの防止を重視するのに対し、OT部門は生産や品質の維持も大きなテーマになる。つまりOTセキュリティでは「生産やサービスの可用性も意図した対策が求められる」(大久保氏)ことになる。

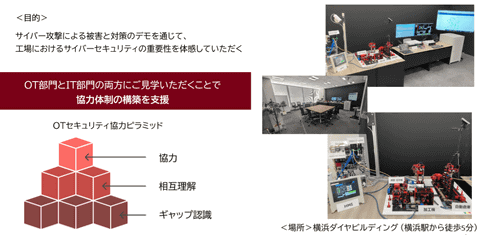

IT部門とOT部門のギャップを埋めるために三菱電機が用意するのが「OT Security Lab. Yokohama」である。サイバー攻撃による被害と対策のデモを通じて工場におけるサイバーセキュリティの重要性を体験できる。

同ラボでは、工場の模擬環境として、ピッキングから搬送、加工、仕分けまでの工程を持つ製造現場と、遠隔監視などを担う事務所を用意し、そこに擬似的な攻撃を仕掛け異常動作を発生させる(図2)。攻撃シナリオや手口の詳細を解説した後に、どうすれば防げるかなどを参加者にディスカッションしてもらう。「リアリティを伴うだけに、セキュリティの重要性を自分ごととしてとらえる機会になる」(大久保氏)とする。

デモの参加者からは「工場における具体的な脆弱ポイントを知ることができた」「PLC(Programmable Logic Controller)などOT機器へのサイバー攻撃の仕組みや手法が理解できた」といった感想が寄せられており、「所属部署を超えた認識合わせに一役買っている」と大久保氏は話す。