- Column

- 実行性が問われる産業サイバーセキュリティ

1万5000の製品に5万以上のサプライヤーが関与する大規模サプライチェーンのセキュリティプログラムの内幕

「重要インフラ&産業サイバーセキュリティコンファレンス」より、仏シュナイダー・エレクトリック サプライチェーン・セキュリティ担当副社長のキャシー・クロスリー氏

サプライチェーンを対象にしたサイバー攻撃リスクが高まっている。仏シュナイダー・エレクトリック サプライチェーン・セキュリティ担当副社長のキャシー・クロスリー氏が、「重要インフラ&産業サイバーセキュリティコンファレンス(主催:インプレス、重要インフラサイバーセキュリティコンファレンス実行委員会、2025年2月19日〜20日)」に登壇し、自社でのサプライチェーンリスクへの取り組みを踏まえながら、サプライヤーを含めたリスク管理ついて解説した。講演後は本コンファレンス実行委員の青山 友美 氏との質疑応答がなされた。

「サプライチェーンは誰もが知っているが、そこに従事する人や起きている事象について十分に理解しているだろうか」--。仏シュナイダー・エレクトリックのサプライチェーン・セキュリティ担当副社長であるキャシー・クロスリー氏は、そう疑問を投げ掛ける(写真1)。

シュナイダー・エレクトリックは、エネルギー管理やオートメーションの分野で事業展開する多国籍企業。扱う製品数は1万5000を超え、取り引きがあるサプライヤーは5万4000社に上る。従業員数は研究開発部門に1万4000人、グローバルサプライチェーンでは約10万人になる。

サプライチェーンのセキュリティ対策として5領域13プログラムを実施

同社がサプライチェーンのセキュリティを担保するためには、調査・評価すべき事項が多い。例えばデータセンター向け大容量ユニバーサル電源の「Smart-UPS」では「24のインテリジェントチップメーカーと、30の流通業者、150の直接出荷先が関わっている。ソフトウェアでも15領域で直接の依存関係があり、オープンソースや商用ライブラリー、自社開発コードなども含めれば依存関係は342パートナーにまで拡大する。この製品だけでサプライチェーンには500近い主要パートナーが関わることになる」(クロスリー氏)

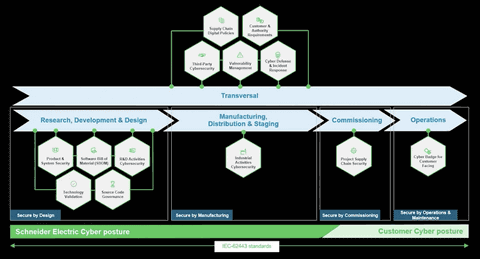

そうしたサプライチェーンのセキュリティを検証・確保するためにシュナイダーは(1)研究・開発・設計、(2)製品の生産から市場投入、(3)テスト運用・試運転、(4)運営・運用、(4)横断的な活動の5つの領域を設け、13のプログラムを実行している(図1)。

領域1:研究・開発・設計

ここでは5つのプログラムを実行している。

プログラム1=製品およびシステムのセキュリティ :産業制御システムのセキュリティに関する国際規格である「ISA/IEC 62443」に準拠する。特にSSDLC(Secure Software Development Life Cycle: セキュアソフトウェア開発ライフサイクル)に関するサブ規格「ISA/IEC 62443 4-1」に基づいたトレーニングを研究開発に関わる全従業員が受講し、外部審査や評価のもとで最高レベルの成熟度を獲得している。

ISA/IEC 62443 4-1はSSDLCに関する唯一の認証であり認証プロセスによる拘束力がある。サプライヤーに対しては、SSDLCの有無と合わせて、開発工程でどのようにSSDLCを実践しているかを聞いている。第3者認証が顧客に対するSDLCに関する説明責任になると考えるためである。

プログラム2=技術検証 :製品開発チームによる各種テストに加え、CREST認定を受けたペネトレーションテストチームが、IT(Information Technology:情報技術)ソフトウェア製品とOT(Operation Technology:制御・運用技術)製品とを検証する。OT製品のペネトレーションテストでは安全への影響も理解したOTテスターが必要になる。サプライヤーに対しても、自動診断ツールによるソフトウェア検証だけではなく、OT専門の第3者によるペネトレーションテストを実施しているかどうかを確認する。

プログラム3=SBOM(Software Bill of Materials)の利用 :製品に使用したコンポーネントやオープンソースとの依存関係、ライセンス情報などをSBOMとして一覧化する。外部に提供する場合は秘密保持契約を結ぶ。SBOMにより、エンドユーザー自らが脆弱なオープンソースコンポーネントの有無を確認したり、独自の脅威分析を実施したりができる。

プログラム4=研究開発環境のサイバーセキュリティ :開発やエンジニアリングの現場や研究所などのインフラは、ITセキュリティ管理の一環として集中管理されておらず資産台帳から漏れがちだ。だが、研究開発環境からのデータ漏えいリスクなどが高まっているため、研究開発現場向けのセキュリティ対策を定め、拠点ごとに決めた担当者が中心になって、セキュリティの啓蒙や拠点ごとの資産管理に取り組んでいる。

プログラム5=ソースコード管理 :知的財産管理の観点を含め、独自のポリシーによりアクセス権限を評価・管理する。退職やプロジェクトチームの再編時などに離脱したメンバーのアクセス権限が適切に削除されているの確認も重要だ。ソフトウェアのビルド管理やDevOps(開発と運用の統合)とソースコードセキュリティ対策を連携し、開発チームごとに適切な対策を確認できる仕組みを構築している。「サードパーティーのリスク管理だけでなく、従業員や企業自体がセキュアな開発手法を採用する必要がある」(クロスリー氏)