- Column

- 実行性が問われる産業サイバーセキュリティ

OTセキュリティで重要度が高まるSBOMとOT-IDSの運用課題の解決ポイント

「重要インフラ&産業サイバーセキュリティコンファレンス」より、NTTコミュニケーションズの西野 卓也 氏と加島 伸悟 氏

- 提供:

- NTTコミュニケーションズ

制御システムのセキュリティ要件を満たすにはOT-IDSが有力な選択肢に

OTシステムのサイバー脅威への対策としては「OTネットワークの可視化とサイバー脅威検知ができるOT-IDS(Intrusion Detection System)の重要性が高まっている」とNTTコミュニケーションズ イノベーションセンター テクノロジー部門 担当部長の加島 伸悟 氏は指摘する(写真2)。

OT-IDSは、工場などの制御情報ネットワーク、制御ネットワーク、フィールドネットワークを監視、ネットワークの可視化とサイバー脅威の検知を可能にする。特に中堅・中小企業にあっては「ソフトウェアの部品単位での管理は難しく、資産管理や端末単位での可視化も実施できていないのが実状」(加島氏)で、そこでの解決策にも位置づけられる。

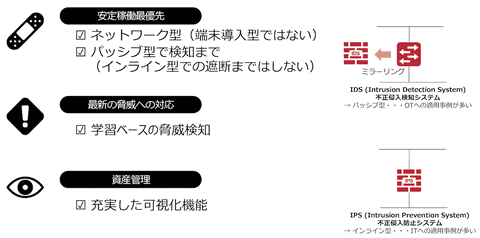

制御システム向けセキュリティ製品の要件として加島氏は(1)安定稼働最優先、(2)最新の脅威への対応、(3)資産管理の3つを挙げる(図3)。これらを満たすには「アンチウイルスソフトウェアやEDR(Endpoint Detection and Response)といった端末型のセキュリティ対策では難しく、パターンマッチング型の脅威検知も適用しにくい。結果、ネットワーク型で学習ベースで脅威を検知し可視化機能を有するOT-IDSが有効な選択肢になる」(同)という。

しかし「OT-IDSの運用には、いくつかの課題がある」(加島氏)とする。1つは、脆弱性の可視化において「パッシブスキャン方式では網羅性や正確性に欠ける。正確な可視化ができるアクティブスキャン方式は、OTシステムの安定稼働に影響を及ぼす可能性がある」(同)ことだ。そのため加島氏は「通常の監視にはパッシブスキャンを用い、影響を抑えられるようスポット的にアクティブスキャンを活用するのが望ましい」とする。

OTプロトコル対応についても「OT-IDSはOTプロトコルのサポートが強みだとされるが、導入環境ごとに必要な対応レベルは異なるため、事前に運用可能性を見極めることが重要だ」(加島氏)。特に、OT-IDSのプロトコル対応レベルは製品ごとに異なるため「仕様を詳細に確認する必要がある」(同)とする。

OT環境におけるアラート運用も課題の1つである。OT-SOC(OT環境向けSecurity Operation Center)の運用では「複数の組織との連携が求められる」(加島氏)。そこでは「関係者間の言語の違いや、現場のセキュリティ意識やスキルのばらつきが障壁になることがある」(同)と指摘する。また学習ベースの振る舞い検知が主流になるOT環境では「適切な運用方法の確立が必要になる」(同)とする。

国産技術で開発するOT-IDSをSaaSにして提供

NTTコミュニケーションズ自身、OT-IDS製品「OsecT(オーセクト)」を開発・販売している。NTT研究所の通信フロー解析技術や東京2020オリンピック・パラリンピック大会で使われたリスクの可視化技術を使って開発した。

OsecTの特徴として加島氏は(1)簡単な導入、(2)セキュリティ監理が不要、(3)SaaS(Software as a Service)による一元管理、(4)低価格、(5)セキュリティサポートの5つを挙げる。「工場内にあるスイッチのミラーポートにセンサーを接続すれば利用可能になる。OsecTのセンサーには無線通信回線が付属しており、新たなネットワーク工事が不要になる」(加島氏)という。

データ通信にはNTTの閉域網を利用しており「ASM(攻撃対象領域管理)が不要なこともセキュリティ管理の負担を軽減する。SaaSのため遠隔地から複数の工場を統括的に監視できる」(加島氏)ともいう。利用料金は月額制で「2025年にはセキュリティ運用サポートサービス付きプランの提供を予定する」と加島氏は話す。

加島氏は「OT環境のアラート運用においては、OT-IDSを活用し社内での対応力を高めつつ、外部の専門家のサポートを利用するのが有効だ。社内人材だけに頼らず弊社に相談していただきたい」と提案する。