- Column

- 大和敏彦のデジタル未来予測

凶暴化するサイバー攻撃への対処としてのゼロトラストとデータ管理【第55回】

組織への10大脅威の多くがサイバー攻撃に

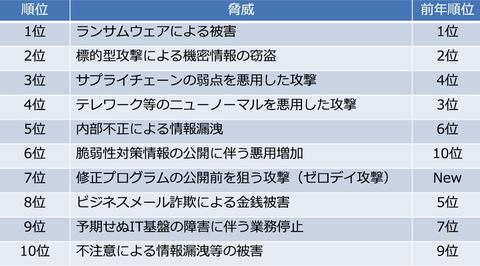

IPA(情報処理推進機構)は毎年、「セキュリティ10大脅威」を発表している。企業など組織に関する10大脅威を図1に示す。

ランサムウェアが1位で、ランサムウェア感染の入り口にもなる標的型攻撃が2位、小島プレス/トヨタのケースのようなサプライチェーンへの攻撃が3位になっている。5位の内部不正、9位の障害による業務停止、10位の不注意による情報漏洩以外は、すべてサイバー攻撃による脅威である。

2位の標的型攻撃は、電子メールへの添付や、誘導したWebサイトによってマルウェアに感染させ、システム管理者のアカウントを乗っ取るなどして、個人情報や機密情報、知的財産などの窃盗、システムやデータの破壊、Webサイトの改ざんを実行する。

サプライチェーンを狙った攻撃は、狙っている企業の発注先や仕入れ先、業務委託先などのなかから、セキュリティ対策の脆弱な企業を狙うことで、ネットワークやメールを経由して、狙う企業へ攻撃したり、カンバン方式などによって効率を高めたサプライチェーンに影響を及ぼしたりする。

なおIT機器やソフトウェアの製造過程でマルウェアやバックドアを組み込んでおくことも、サプライチェーン攻撃と呼ばれる。

防御策は境界型からゼロトラストに

サイバー攻撃に対しては一般に、境界型セキュリティにより社内ネットワークを防衛してきた。社内ネットワークとインターネットなどの社外ネットワークの境界に、ファイアウォールなどのセキュリティ機器を置くことで、外部からの不正侵入を防御する。社外からのアクセスは、例外的にVPN(Virtual Private Network:仮想私設網)によって認める。

境界型の防御は、標的型攻撃によって一旦、社内ネットワークに侵入されてしまうと、社内ネットワークへの広範囲なアクセスを許してしまい、重要データへのアクセスや特権アカウントを窃取されてしまう可能性がある。VPNの脆弱性を狙った攻撃も増えている。これらの脆弱性に対し提唱されているのが、「ゼロトラストセキュリティ(ゼロトラスト)」だ。

ゼロトラストの防御では、誰が、どこから通信しても、安全にリソースへのアクセスを保証する仕組みを用意する。

具体的には、アクセス要素としてID(Identification)とデバイスを、アクセス先要素としてデータやアプリケーション、インフラ、ネットワークを、それぞれ定義しておき、アクセス発生時にはポリシーに基づいてアクセスの許可/拒否を決定する。各要素の状態を定常的にモニタリングし、異常な振る舞いや脅威の発生を検知すれば、脆弱性のあるリソースへのアクセスを制限するなどポリシーを動的に変更する。

セキュリティ対策としてはゼロトラストの実現に向かうことが望ましい。だが、まずは、早期検知、対処・回復などのセキュリティ体制の見直しと強化、防衛対策状況の確認、ソフトウェアの脆弱性修正、従業員への注意喚起・教育など、現在できるセキュリティ対策を徹底する必要がある。