- Column

- 実行性が問われる産業サイバーセキュリティ

バックアップを狙うランサムウェアの挙動に合わせたデータ保護とリカバリー策が重要に

「重要インフラ&産業サイバーセキュリティコンファレンス」より、JSOL プラットフォーム事業本部 田井 宣裕 氏

- 提供:

- JSOL

ステップ1:絶対的な堅牢性の担保

直近のサイバー攻撃は、まずバックアップデータを暗号化し、システム復旧を難しくしたうえで、業務サーバー群のディスクを暗号化する。これに対抗するには、「バックアップデータの改ざんや乗っ取りができないよう、直接アクセスできない領域に保護する必要がある」(田井氏)

ステップ2:正確な可観測性の実現

システム復旧で最も時間を要するのは、「さまざまな対象ごとに何世代にもわたって取ってきたバックアップデータに対し『どれ』の『どこまで』が安全なのかを特定する作業」(田井氏)である。多くの人手や労力がかからないようにするには「復旧すべき対象と、安全だと信頼できる復旧地点を可視化し、迅速な判断を助ける仕組みが欠かせない」(同)

ステップ3:最適な復旧

仮想マシンやデータベース、ファイルなどバックアップの対象によってツールやマニュアルが散在し、手順もバラバラでは復旧に時間がかかってしまう。誰でもが容易に復旧できる仕組みが重要になる。田井氏は「一般的には『統合バックアップ』と呼ばれる手法の採用が理に適っている」と説明する。

これら3つのステップを確実に実行するためには、以下のような取り組みが重要になると田井氏は説明する。

まず堅牢性の担保では「『イミュータブル』と『エアギャップ』という2つの考え方がカギを握る」(田井氏)という。前者は、バックアップデータに対する変更や削除といった権限を与えずに改ざんを防ぐ方法である。後者は、外部からアクセスできない領域にバックアップデータを置くアプローチを指す。

可観測性により何世代までが安全かを判断するには「バックアップデータ内にランサムウェアが入り込んでいないかを検出できることが不可欠になる」(田井氏)。統合バックアップを利用する際も、高速処理によって復旧を進める「インスタントリカバリー」や、可能な限り手作業を排除する「オペレーションの自動化」が「復旧スピードを大きく左右する」(同)という。

バックアップ内の感染検知や人手を排する自動化が有効

こうした考え方を採り入れたバックアップツールの例として田井氏は「Rubrik」を挙げる。Rubrikは、どれだけしっかり防御しても社内ネットワークに侵入される可能性があるとする、いわゆる「ゼロトラストアーキテクチャー」を採用し、バックアップ中以外は通信を遮断しアクセスを不可能にする独自OS(基本ソフトウェア)を搭載する。

独自OSのため「Windowsなどに比べ脆弱性情報が流布しにくく、特権詐取といった手法が適用されにくい。独自OS上のファイルシステムはデータの上書きができないという技術を開発することで「侵入されても破壊させないという堅牢性につながっている」と田井氏は説明する。

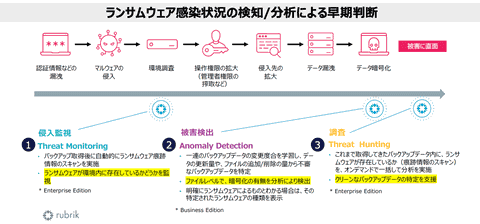

バックアップデータを対象にしたランサムウェアの検出では、一般的なランサムウェアの挙動に対応し、要所要所で検知・分析する機能を用意する(図3)。侵入監視の「Threat Monitoring(脅威モニタリング)」や被害検出の「Anomaly Detection(ふるまい検知)」、調査の「Threat Hunting(脅威ハンティング)」などである。

復旧プロセスでは、事前に定義した手順に沿ってリストアを自動で実行することで、人為的ミスを排除し復旧時間を短縮する。その際、DR(Disaster Recovery:災害復旧)を想定した別サイトへのリストアや、ランサムウェア復旧を想定したローカルサイト内の上書きリストアなど、複数のユースケースに対応できるという。

田井氏は「バックアップデータをいかに守り、復旧につなげていくかは、重要性を増している。JSOLは、Rubrikをはじめ、コンサルティングやプラットフォームの提供、運用・ガバナンスなどのサービスを組み合わせ支援していく」と力を込める。

お問い合わせ先

株式会社JSOL JSOLプラットフォームサービス

Email:jsol-platformservice@s1.jsol.co.jp

Webサイト:https://www.jsol-platformservice.com/cloud/rubrik/index.html