- Column

- 実行性が問われる産業サイバーセキュリティ

バックアップを狙うランサムウェアの挙動に合わせたデータ保護とリカバリー策が重要に

「重要インフラ&産業サイバーセキュリティコンファレンス」より、JSOL プラットフォーム事業本部 田井 宣裕 氏

- 提供:

- JSOL

近年のサイバー攻撃はバックアップデータを最初の標的にする。JSOLプラットフォーム事業本部の田井宣裕氏が「重要インフラ&産業サイバーセキュリティコンファレンス(主催:インプレス、重要インフラサイバーセキュリティコンファレンス実行委員会、2025年2月19日〜20日)」に登壇し、バックアップを狙う攻撃へ備えるためのサイバーセキュリティ対策を解説した。(部署、肩書は講演時のもの)

「最近のランサムウェアは、バックアップを破壊あるいは無効化する攻撃が増えている。被害状況の把握と復旧作業が後手に回ってしまい、元に戻るまでに時間もコストも膨れ上がる傾向が顕著だ。もはやランサムウェア被害は他人事ではない」──。JSOL プラットフォーム事業本部 プラットフォームビジネス第二部 部長の田井 宣裕 氏は、こう警鐘を鳴らす(写真1)。

サイバー攻撃対策ではバックアップデータが盲点にも

ランサムウェアは今も猛威を振るっている。セキュリティ対策に積極的な大手企業においても、ランサムウェア被害が相次いでいる。さらに警察庁の資料によると、田井氏が指摘したように、ランサムウェアの被害にあった企業のうち「バックアップから復元できなかった」ケースが75%ある。その理由として68%が「バックアップデータ自体が暗号化されたため」と答えている。

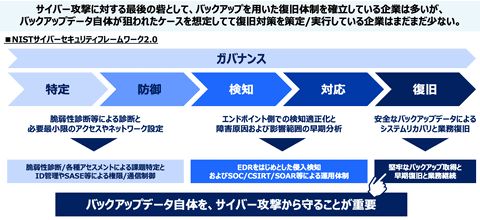

サイバー攻撃への備えとしては、NIST(米国立標準技術研究所)が公表している「サイバーセキュリティフレームワーク(CSF:Cyber Security Framework)2.0」を参考にされている。CSF 2.0は、攻撃と対応のフェーズを「特定」「防御」「検知」「対応」「復旧」の5段階に分けて具体策をガイドする(図1)。

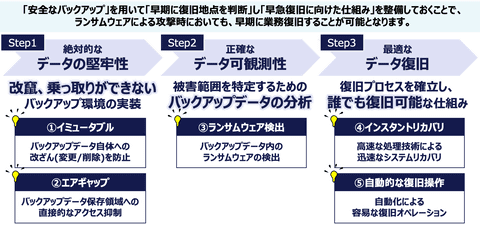

だが田井氏は「(CSF 2.0も)バックアップデータを十分に意識しているとは言い難い面もある」という。そのうえで「バックアップデータ自体が狙われることを想定して復旧対策を立てている企業はまだ少数派という印象だ。復旧フェーズでは“安全なバックアップデータ”からのシステムリカバリーと業務復旧を目指すが、そのためには、堅牢なバックアップをはじめ事業継続を支える確固たる仕組みが欠かせない」(同)と強調する。