- Column

- 実行性が問われる産業サイバーセキュリティ

OTセキュリティの実効性を高めるには部門連携・現場起点・運用体制の3つが鍵に

「重要インフラ&産業サイバーセキュリティコンファレンス」より、三菱電機 OTセキュリティ事業推進部 大久保 佑 氏

- 提供:

- 三菱電機

(2)製造現場ごとのリスクアセスメント

OTセキュリティでは、経済産業省による『工場セキュリティガイドライン』などを手引きに、現状把握、対策計画、対策の導入・運用・保守というサイクルを継続的に回していくことがポイントになる。その際に重要になるのが「ITとOTではリスクアセスメントのあり方にも違いがあることを念頭に置く」(大久保氏)ことだ。

大久保氏によれば「OTのアセスメントは、ITに比べシステム構成の現状把握が難しい。生産現場ごとに作っているモノや運用の背景が異なることが一因だ。現場特有の業務プロセスが根付いており、対策の優先度付けが難しいという側面もある。さらに想定する事業被害やリスクがITのそれとは異なり、生産の継続性を踏まえたリスク分析が必要になる」

こうしたOTとITの違いを踏まえ三菱電機は、複数のリスクアセスメントを組み合わせる手法を提案する。

具体的には、チェックリストに基づいて評価する「ベースラインアプローチ」、構成図などのドキュメントに基づいてリスクを評価する「リスクアプローチ」、実際の通信データを収集・解析する「実証的アプローチ」の3種類がある。いずれのアプローチでも「現地調査を通じて各生産現場のシステムが持つ特徴や運用実態を把握することが、OTの的確なリスク評価には不可欠」(大久保氏)になる。

実施時には現場で担当者と会話しながら最適な方法を適用する。「生産現場は多種多様で、必要な対策は現場ごとに異なる。そのため現場の担当者にリスクと対策を知ってもらうことも重要だ」と大久保氏は強調する。

(3)OTセキュリティの運用

セキュリティ対策は、導入すれば安心という図式にはならない。肝になるのは日々の運用である。そこでのポイントとして大久保氏は(1)発生したOTのセキュリティアラームの分析、(2)機器の稼働の24時間監視、(3)システムの常時最新化などを挙げる。

サイバー攻撃は年を追うごとに高度化している。ファイアウォールやIPS(Intrusion Prevention System:不正侵入防止システム)といった対策は当然として「侵入は完全に防ぎきれないことを前提に、攻撃を早く正確に検知し影響を最小限に抑え、通常状態に迅速に復旧できる体制」(大久保氏)が望まれる。

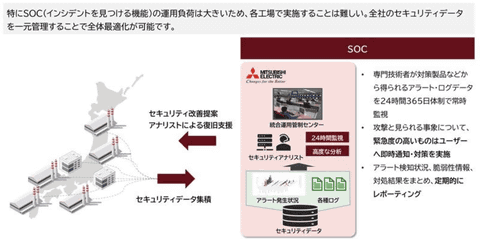

そのためには、SOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)、FSIRT(Factory Security Incident Response Team)といった専任組織の設置・運用も視野に入れなければならない。だが「自社でセキュリティを運用するには、コストや作業負荷が想像以上に大きい。そもそもセキュリティ人材がいないといった課題に直面するケースもしばしば」(大久保氏)だ。

これらの課題に対し三菱電機は、SOCをサービスとして提供する。専門技術者が、アラートやログを24時間365日体制で監視し、攻撃と見られる事象を通知したり、対策を実施したりする。生産現場からセキュリティ関連ログを収集するためのセンサーも用意する(図3)。

大久保氏は「三菱電機は、リスクアセスメントからセキュリティ機器導入、運用・保守までをワンストップで提供し、OTとITのデータを組み合わせた監視・分析強化や、OT資産の自動管理を支援している。生産を止めないセキュリティ対策の強化に貢献したい」と訴求する。

お問い合わせ先

三菱電機株式会社

Webサイト:https://www.mitsubishielectric.co.jp/fa/solutions/competencies/ot-security/index.html