- Column

- 実行性が問われる産業サイバーセキュリティ

OT現場の運用・保守に有効なリモートアクセスは一元管理でセキュリティリスクを抑える

「重要インフラ&産業サイバーセキュリティコンファレンス」より、米Claroty アジア太平洋・日本地区の加藤 俊介 氏

- 提供:

- Claroty

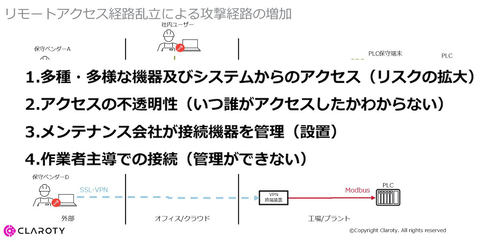

リモートアクセスのためのツールは多数存在する。選択の自由度は高いが「逆に利用者の悩みが発生している」と加藤氏は指摘する。55%以上の企業が4つ以上のリモートアクセスツールをOT環境で使用しており「どういった経路でアクセスされているかの完全把握が困難になっている」(同)

工場には、PLC(Programmable Logic Controller)の保守端末や、生産管理用サーバー、データサーバーなどが置かれている。それぞれに保守ベンダーがおり、リモートアクセスに別々のプロトコルを使用したり、別々のサーバーやVPN(Virtual Private Network)の終端装置を利用して接続したりしている。

結果、「多種多様な機器やシステムからのアクセスが発生し、接続経路の全貌を把握し切れない」と加藤氏は話す。「各端末のログは残っていても、ばらばらで不透明。ベンダー側は自社ツール経由のアクセスを把握していても、工場サイドでは全貌を掴めていない」(加藤氏)のが実状なのだ(図2)。

経済産業省の『工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン 付録E』の『チェックリスト3-6』は、認証やユーザーごとの接続対象機器の制限、接続可能時間の制限、ネットワーク侵入防御などの必要性を挙げている。これらの保護対策を実施すれば工場のリモートアクセスセキュリティも向上する。

経路を一元管理しリモートアクセスの安全性を高める

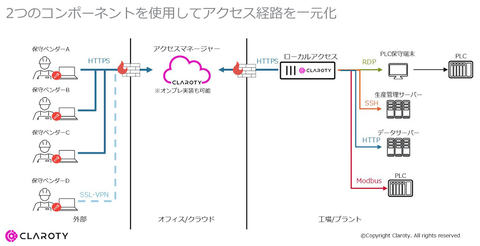

こうした状況に対処するための仕組みとしてClarotyが用意するのが「xDome SA(Secure Access)」である。工場/プラント側に設置するコンポーネントと、オフィス/クラウド側に設置するコンポーネントからなる。

xDome SAは、プラント内にある各端末やサーバーに対し、それぞれに適したRDP(Remote Desktop Protocol)やSSH(Secure Shell)接続といったプロトコルでセッションを張り、通信を秘匿化してClarotyのクラウド側にある「アクセスマネージャー」に接続する。リモートアクセスする保守ベンダーらはHTTPSやSSL-VPNでアクセスマネージャーに接続する。これにより各端末・サーバーへのアクセスを一元的に管理する(図3)。

xDome SAのメリットを加藤氏は「HTTPSのみの単一アクセスの実現とアクセスの一元化による接続の透明性の確保のほか、役割・時間の制限、承認フローなどのセキュリティ管理ができ、管理者主導のアクセス管理が実現できることだ」と説明する。

アクセス権限付与は、ユーザーごとのタイムアウト制限や臨時人員などのワンタイムユーザー用のアクセス権を作成できる。管理者が削除し忘れた場合も、時間設定でアクセス権限が削除される。

接続可能な端末の許可なども実行でき、必要な人員に必要な端末のアクセス許可を管理者が与えられる。アクセス承認は、あらかじめ申請承認されたユーザーのみが接続できるようになり「なりすましによる不正ユーザーの接続であっても、予定外の作業であれば否認して不正アクセスを防げる」(加藤氏)とする。

アクセス中のユーザーを管理者はリアルタイムに監視できる。「怪しい作業内容が確認できれば、その場で遮断できる」(加藤氏)。セッションの録画機能を使えば「セキュリティ監査や作業内容の記録をエビデンスとして使用できる。バージョンの先祖返りなどの危険も回避できる」(同)

加藤氏は「クラロティの可視化製品と組み合わせることで、OTシステムの可視化、リスク管理、リモートアクセス管理を包括的に提供できるため、安全な工場セキュリティが実現できる」と力を込める。