- Column

- 大和敏彦のデジタル未来予測

用途が広がるIoTに迫るセキュリティの脅威【第28回】

『デバイスのIoTが新たなビジネスチャンスを生み出す【第27回】』で述べたように、IoT(Internet of Things:モノのインターネット)デバイスは、さまざまな分野で急速に増えている。その活用は、産業用途や自動車、医療、コンシューマーへと広がっている。同時に高まっているのがIoTのセキュリティへの脅威だ。今回は、IoTのセキュリティについて考えてみる。

IoT(Internet of Things:モノのインターネット)デバイスの数は、2018年に300憶台を突破し、2020年には400憶台を越えると予想されている(IHS Technology調べ)。その活用に向けては、『第27回』で述べた機能やビジネスとしての効果に加えて、セキュリティの検討が重要である。セキュリティが脆弱であれば、サイバー攻撃によってIoT機器が攻撃されるだけでなく、IoT機器を踏み台として社内ネットワークに侵入し、大きな被害につながる可能性があるからだ。

その被害は、ビジネス妨害や機密情報漏洩、資産の不正使用など自社の損害はもとより、個人情報の漏洩やサービス停止、機器の不正制御などによって、顧客や協力会社に損害を与えるケースもある。問題が起これば、会社の業績や評判への悪影響につながる。さらに、知らないうちに自社のIoT機器が踏み台になりDDoS(Distributed Denial of Service)攻撃に使われることもある。

IoTの攻撃対象も広がっている。送電網や発電所、石油プラント、ガス施設などの重要インフラに対する攻撃も起きている。「Triton」と呼ばれるマルウェアを使って、安全システムの脆弱性を突いてくる。機器に搭載されているCPUレベルの脆弱性をついた攻撃も増えており、大きな被害につながる可能性が高まっている。

IP監視カメラは脆弱性が放置されている例

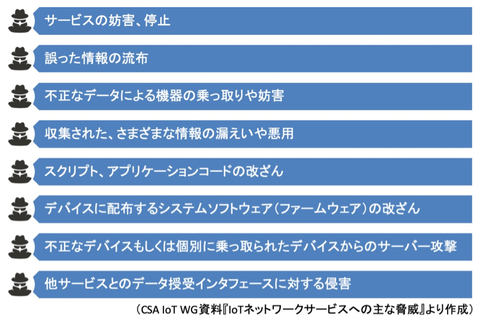

IoTに対する脅威は、情報の漏洩や悪用、サービスの妨害・停止にとどまらず、ソフトウェア改ざんによる機器の乗っ取りなどがある(図1)。攻撃に関しても、さまざまな攻撃の可能性が考えられる。(CSA IoTワーキンググループ資料『IoT へのサイバー攻撃仮想ストーリー集』参照)。

IoTにおける脆弱性が放置されている機器の一例としては、IP監視カメラが挙げられる。ルーマニアのセキュリティ企業Bitdefenderは、インターネットに接続された世界中のIP監視カメラのうち10万台以上に深刻なセキュリティの脆弱性が含まれていると2017年に報告している。

これらの脆弱性を悪用することによりWeb経由でカメラへアクセスし、建物内や個人の部屋を盗み見たり、その動画を録画したりが可能になる。そのアクセス権を第三者に売却するケースもある。さらには、カメラによって書類や利用者のクレジットカードを読み取るなど情報が漏えいするケースも考えられる。

監視機能の不正使用だけでなく、マルウェアに感染させれば、カメラ自体がDDoS攻撃のためのツールとして使われたり、脆弱な監視カメラネットワークを入口にして社内ネットワークに侵入し、同一ネットワーク上にある他のIT機器やIoTデバイスにマルウェアの感染を広げたり、その機器を乗っ取ったりすることも考えられる。

IP監視カメラのようなIoTデバイスの脆弱性の多くは、パスワードが初期設定のまま変更されていないことや、認証なしでアクセスできる設定にしていることなど、基本的な対処不足が原因になっている。そのようなデバイスへの不正アクセスは特別な知識や高度なスキルがなくても可能だ。

キュリティ対策促進策として総務省が打ち出し「NOTICE」

対応策として総務省は「NOTICE(National Operation Towards IoT Clean Environment)」と呼ぶセキュリティ対策促進の仕組みを立ち上げている。インターネットに接続している約2億のデバイスから無防備なデバイスを見つけ出すのが目的だ。

NOTICEでは、アクセスして認証要求を返したデバイスに、過去の大規模サイバー攻撃で用いられた約100通りのIDとパスワードで認証を試みる。2019年第2四半期の報告では、パスワードが入力できたデバイスが約9万8000件、かつログインできたものが505件発見されている。マルウェア感染機器としてインターネットプロバイダーへの通知対象になったデバイスも1日当たり80〜559件あったとしている。

無防備なデバイスは、まだまだ存在しており、マルウェア感染も注意されるまで気づかないケースも多い。こうした状況を改善するため総務省は、2020年4月1日から技術適合認定を変えようとしている。

変更点としては、インターネットプロトコル(IP)によってデジタル伝送設備に接続されるものを対象に下記の要件を加える。

・アクセス制御機能:通信送受信の設定変更を正規ユーザーのみにする

・初期設定のパスワードの変更を促すなどの機能:画面などを操作する中でうながすようにする

・ソフトウェアの更新機能:脆弱性に対応するため、通信の送受信の機能に係るファームウェアの更新機能を必須にする。

こうした技術適合に対応するとともに、セキュリティ対策や体制を構築することがビジネス上も重要である。